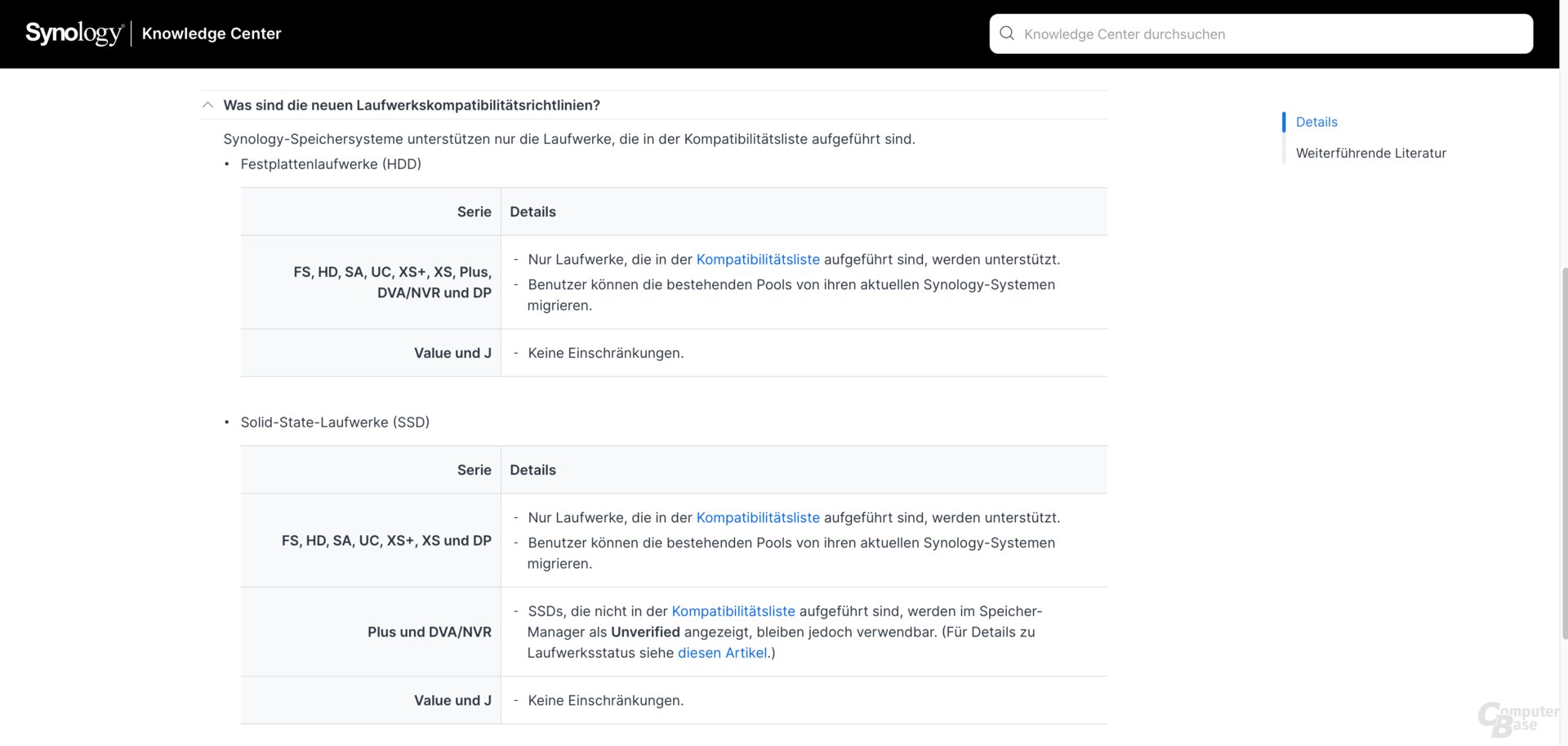

Ab der 25er Plus-Serie führt Synology für die eigenen NAS-Systeme neue Anforderungen an die HDDs und SSDs ein. De facto bedeutet das, dass nur noch Laufwerke von Synology genutzt werden können. Doch es gibt Ausnahmen und einen Weg, die Laufwerkssperre zu umgehen. ComputerBase zeigt, was möglich ist und was nicht.

Inhaltsverzeichnis

- Was noch funktioniert und wie man es umgeht

- Plus-Serie aktuell nur mit Synology-HDDs

- Wenig Klarstellung, viel Verwirrung

- Plötzlich auch SSDs in alten NAS betroffen

- Schlupfloch: Migration der HDDs aus altem NAS

- Was geht und was geht nicht mit welchen HDDs?

- So lässt sich die Laufwerkssperre umgehen

- Was kosten die Laufwerke von Synology im Vergleich?

Plus-Serie aktuell nur mit Synology-HDDs

Mit den neuen Plus-Modellen ab der 25er-Serie geht Synology bei Laufwerken einen neuen Weg. Ließen sich bisher problemlos bei den Plus-Modellen auch Laufwerke von Drittherstellern einsetzen, dürfen nun nur noch zertifizierte und von Synology freigegebene HDDs von einer Whitelist genutzt werden. Laufwerke, die nicht auf dieser Kompatibilitätsliste stehen, können in neuen NAS-Systemen ab der Plus-Serie aufwärts gar nicht mehr genutzt werden. Das NAS lässt sich mit Fremdlaufwerken gar nicht erst initialisieren und einrichten.

Synology listet auf der Website kompatible Laufwerke. Was nicht gelistet ist, kann nicht verwendet werden. Das Problem dabei ist, dass bisher ausschließlich die eigenen HDDs von Synology auf dieser Liste zu finden sind. Aktuell lässt sich keine einzige andere HDD in einer DS925+ oder anderen 25+-NAS nutzen, es sei denn, sie kam bereits vorher in einem älteren NAS von Synology zum Einsatz und man migriert dieses System auf das neue Plus-NAS.

Synology DS925+ mit neuen Anforderungen an die Laufwerke

Synology DS925+ mit neuen Anforderungen an die Laufwerke

Wenig Klarstellung, viel Verwirrung

Synology hat diese Thematik bisher zudem sehr unzureichend kommuniziert. Schwammig formuliert, was in Zukunft möglich sein wird und welche Laufwerke genutzt werden können, ging eine entsprechende Pressemitteilung für Deutschland heraus. Darin erklärt Synology zwar, dass zertifizierte Laufwerke kompatibel sein werden, geht aber nicht darauf ein, ob dies künftig auch Laufwerke von anderen Herstellern einschließt und es nur noch wenige Tage, Wochen oder Monate dauern wird, bis sie sich auf der Kompatibilitätsliste finden werden. Ob die Liste irgendwann weitere Einträge erhält, die Laufwerke von Seagate, Western Digital und Toshiba beinhalten, ist für den Nutzer derzeit weder vorhersehbar noch verlässlich zu sagen. Die Verwirrung ist groß und Synology tut bisher wenig, die offenen Fragen zu klären – was darauf hindeuten könnte, dass sich die Lage für den Nutzer zumindest absehbar nicht bessern wird und die betroffenen Synology-NAS auf Synology-HDDs beschränkt bleiben. Denn für die Nutzung eines SSD-Volumes auf einem Synology-NAS wurden bisher auch keine SSDs anderer Hersteller zertifiziert.

Synology DS925+ mit HAT5310-20T

Synology DS925+ mit HAT5310-20T

Plötzlich auch SSDs in alten NAS betroffen

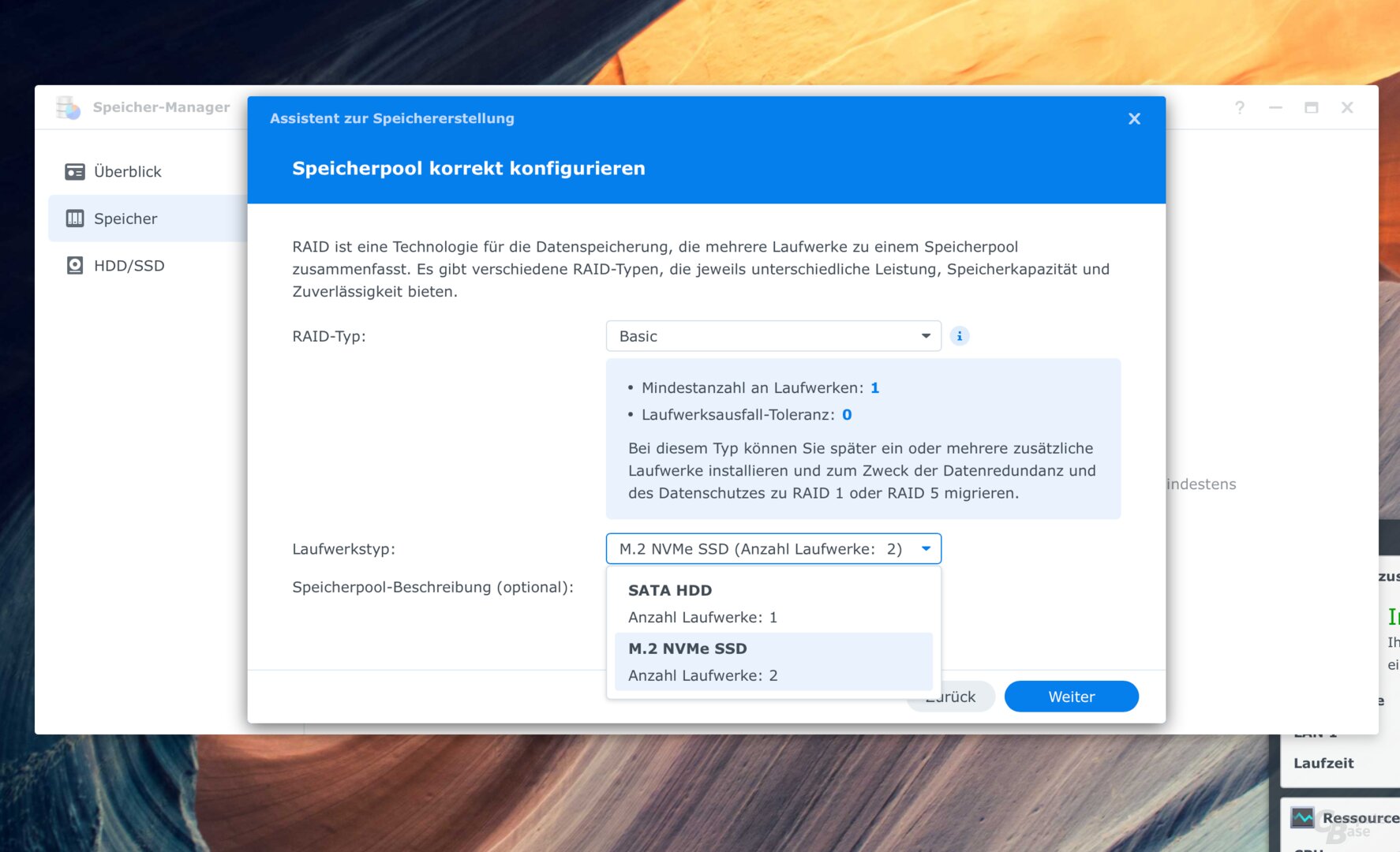

Bei SSDs gab es nämlich bereits zuvor die Einschränkung, dass ein SSD-Volume nur mit Synologys eigenen SSDs beziehungsweise zertifizierten SSDs eingerichtet werden kann, ein SSD-Cache ließ sich hingegen auch mit M.2-SSDs von anderen Herstellern konfigurieren.

Mit der neuen Richtlinie zu HDDs änderte sich die SSD-Richtlinie nun plötzlich auch, ohne dass dies entsprechend kommuniziert wurde. Und auf der deutschen Support-Seite steht weiterhin, dass SSDs, die nicht auf der Kompatibilitätsliste stehen, in den Plus-Modellen auch weiterhin als Cache genutzt werden können.

Laut Synology sollen SSDs eigentlich weiterhin verwendet werden können

Laut Synology sollen SSDs eigentlich weiterhin verwendet werden können

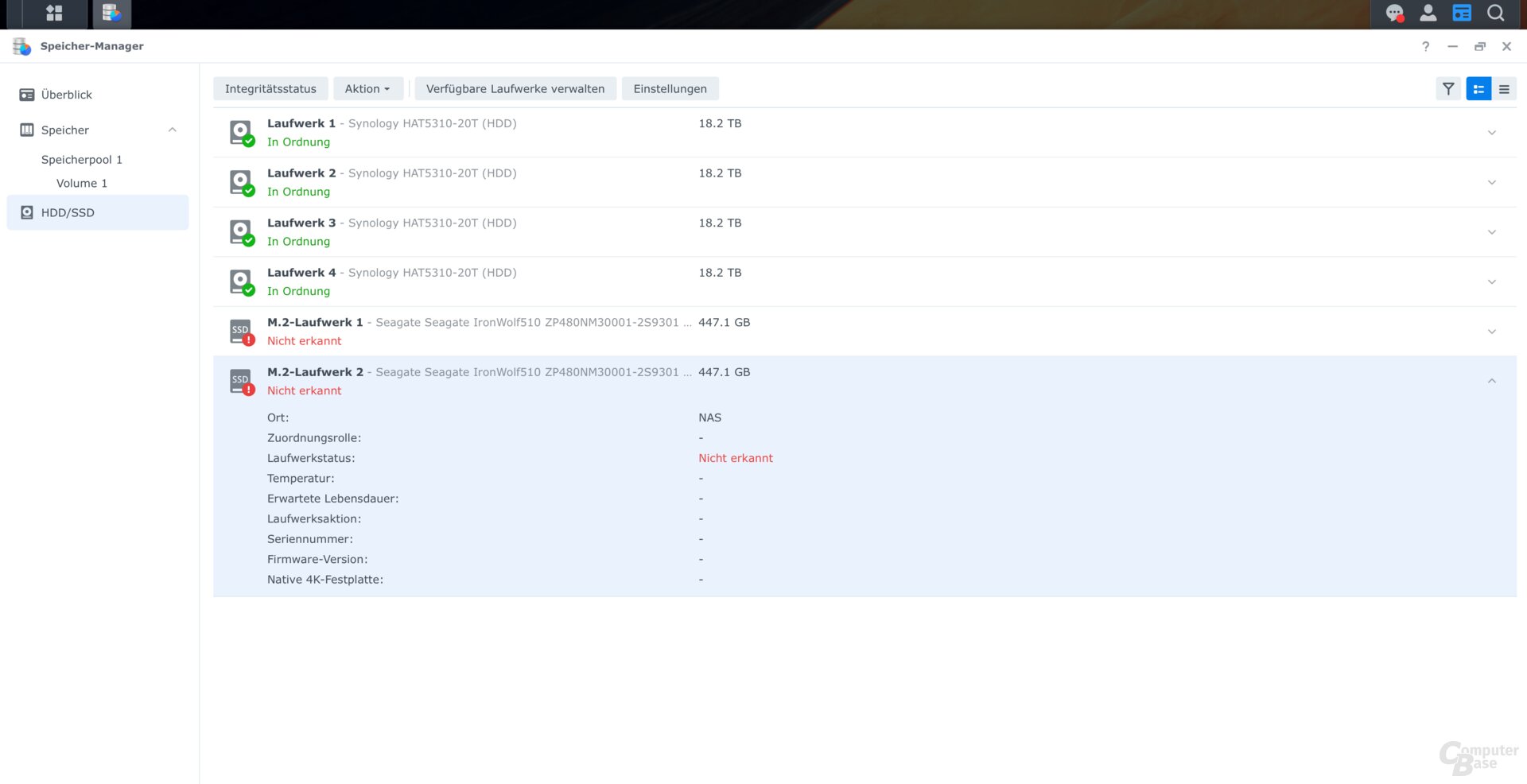

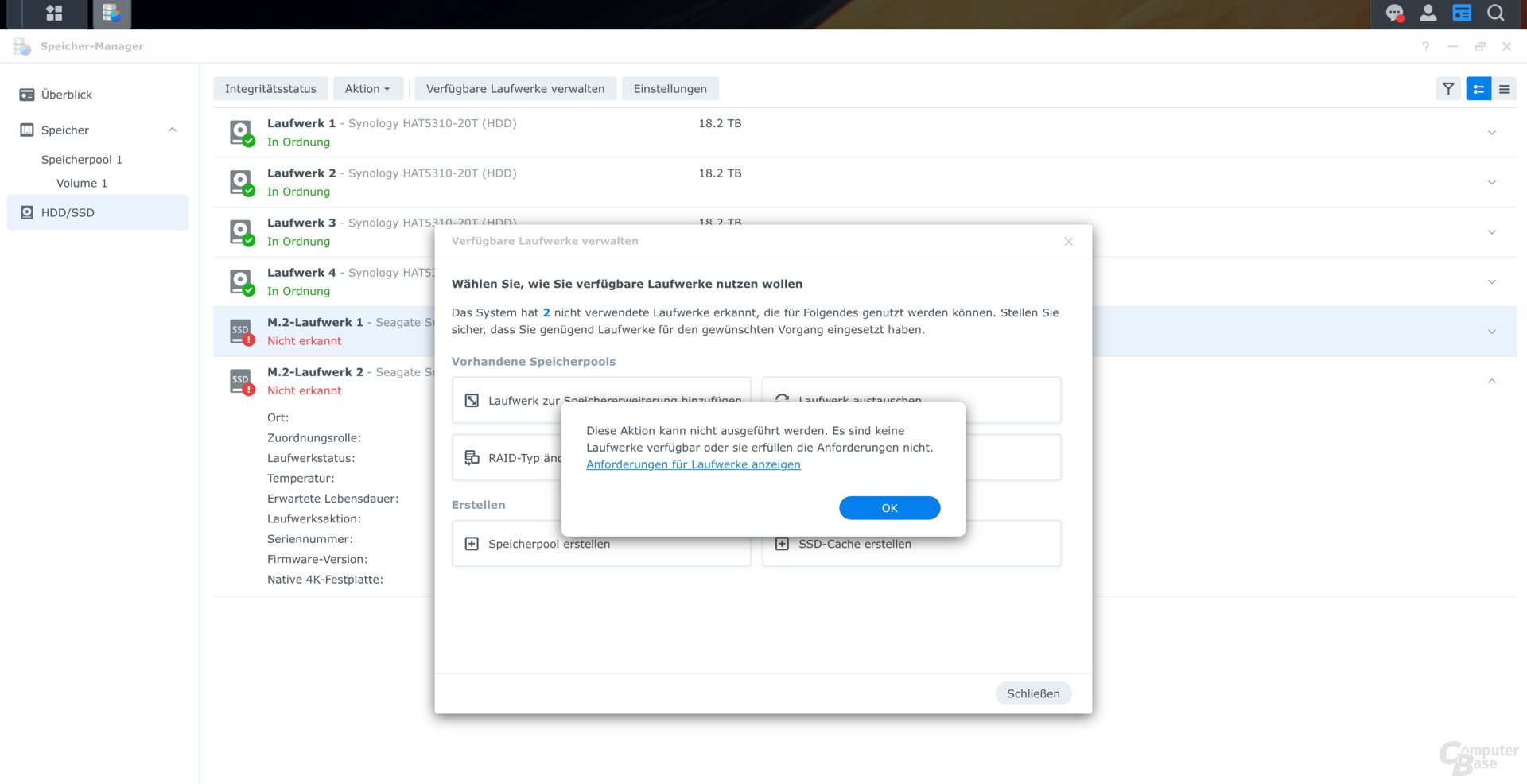

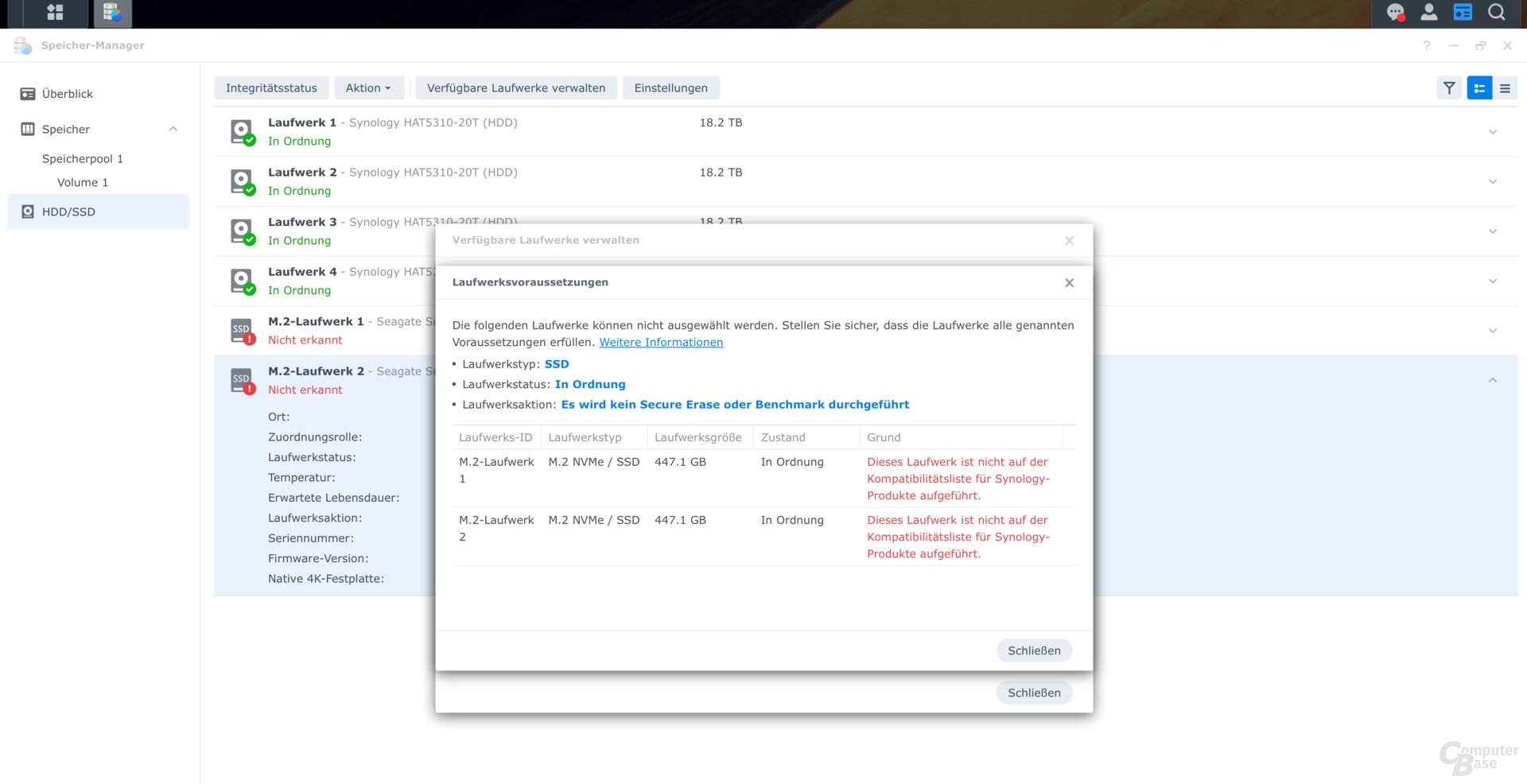

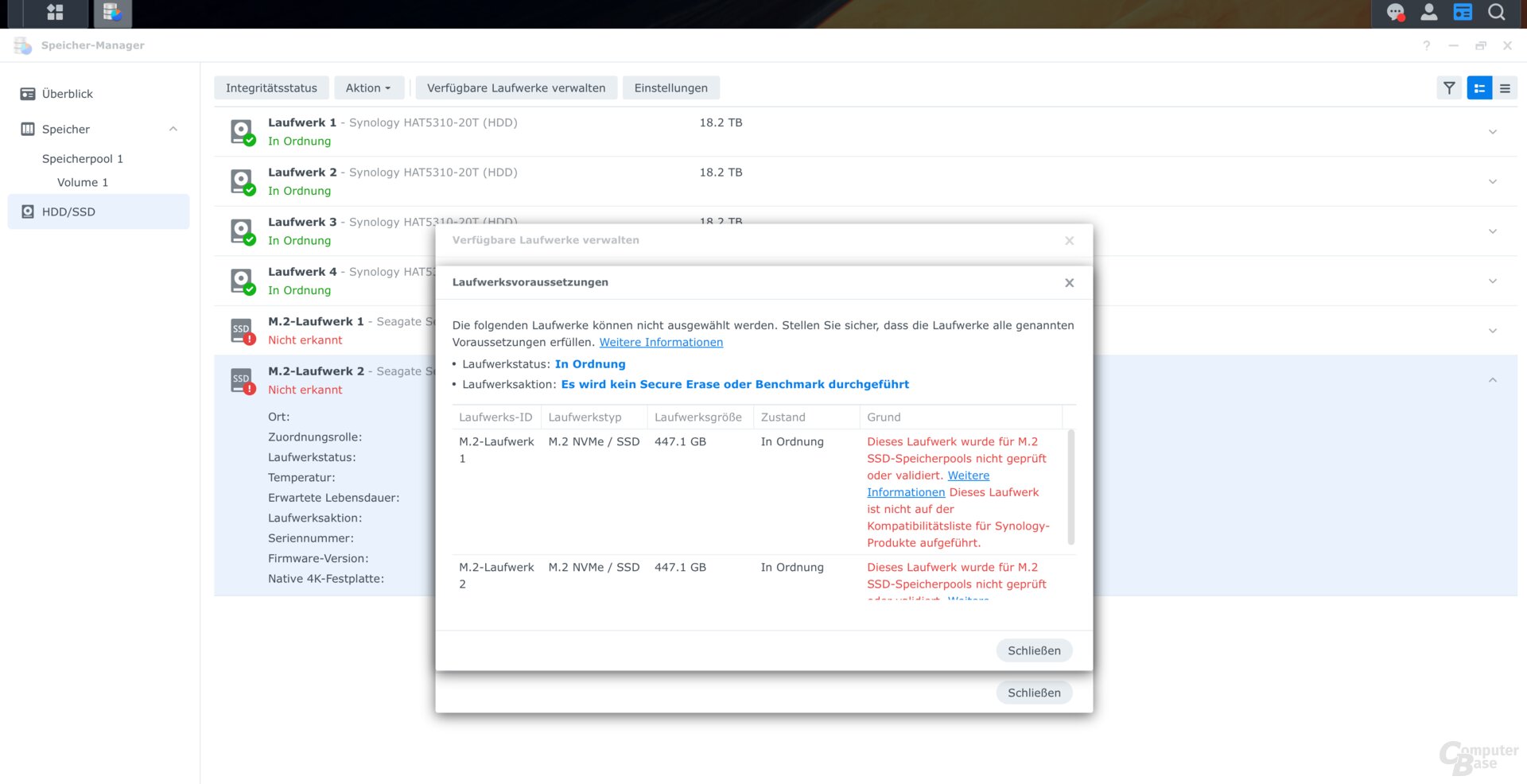

Ob diese Änderung bei der Kompatibilität von SSDs gewollt oder ungewollt ist, ist derzeit noch offen und ComputerBase steht hierzu mit Synology in Kontakt. Fakt ist, aktuell kann mit SSDs von Drittherstellern auch kein SSD-Cache mehr erstellt werden. Und auch ComputerBase wurde im Test der DS925+ von dieser bisher nicht bekannten Einschränkung überrascht, als die bisher immer genutzten IronWolf-SSDs nicht erkannt wurden.

Auch Fremd-SSDs lassen sich aktuell weder für Speicherpools noch einen SSD-Cache nutzen

Und als wäre diese Änderung bei neuen Plus-Modellen nicht genug, scheint sich ein weiterer Fehler in der Umsetzung eingeschlichen zu haben. Denn auch auf einer DS723+ lassen sich SSDs von Drittherstellern plötzlich nicht mehr als SSD-Cache nutzen. Auf einer DS918+ ist dies hingegen auch mit der neuesten Version des DiskStation Managers (DSM) problemlos möglich. Dass Synology hier bei einem bereits erhältlichen NAS nachträglich die Kompatibilität einschränkt, scheint weder gewollt noch beabsichtigt zu sein, sondern ein Fehler. Ein Fehler, den es so aber nicht geben dürfte und der schnellstmöglich behoben werden muss. Denn von Synology hieß es immer, dass sich bei Plus-Modellen, die bis einschließlich 2024 veröffentlicht wurden (ausgenommen XS-Plus-Serie und Rack-Modelle) nichts ändert – was auch der rechtlich einzig gangbare Weg ist. Auf welche Modelle sich dieser Fehler abseits der DS723+ noch bezieht, ist derzeit nicht bekannt.

Schlupfloch: Migration der HDDs aus altem NAS

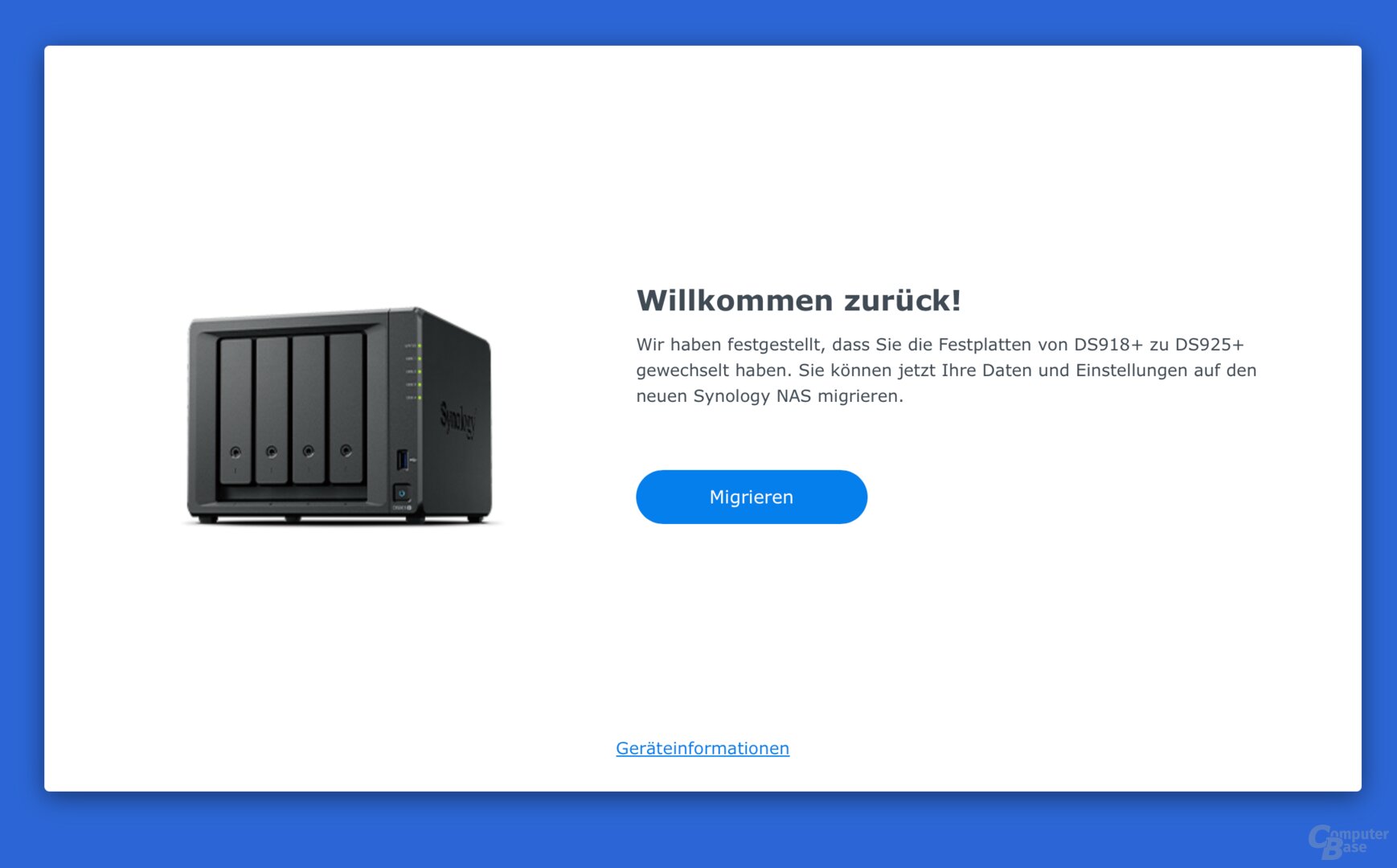

Für Besitzer eines Synology-NAS gibt es wie bereits erwähnt ein Schlupfloch. Denn auch Synology stand vor der Frage, wie man den Laufwerkszwang durchsetzen soll, wenn von einem älteren NAS auf ein neues 25er Plus-Modell umgestiegen wird. Synology bietet bei allen Modellen eine Migration an, wenn man von einem Synology-NAS auf ein anderes Synology-NAS wechselt. Dabei werden alle Daten und Einstellungen vom alten auf das neue NAS mitgenommen – und eben auch die Laufwerke.

Die gute Nachricht lautet, dass dies auch weiterhin bei den neuen Plus-Modellen möglich ist. Allerdings machen dann zahlreiche Hinweise darauf aufmerksam, dass die migrierten Laufwerke nicht unterstützt werden. Synology spricht hier in den Menüs des DSM sogar von „Risiko“. Ignoriert man diese Warnungen, können auf diesem Wege aber auch HDDs von Drittherstellern genutzt werden.

Migration von einem anderen Synology-NAS funktioniert auch mit nicht-zertifizierten Laufwerken

Migration von einem anderen Synology-NAS funktioniert auch mit nicht-zertifizierten Laufwerken

Wer kein altes Synology-NAS besitzt, aus dem er Laufwerke migrieren kann, hat diese Option aber nicht.

Was geht und was geht nicht mit welchen HDDs?

An dieser Stelle soll noch einmal zusammengefasst werden, was mit welchen HDDs und SSDs in den neuen Plus-Modellen möglich ist und was nicht – Stand heute.

HDDs von Drittherstellern:

- Können von einem alten NAS migriert werden

- Lassen sich ansonsten nicht in den neuen Plus-Modellen nutzen

HDDs von Synology:

- Lassen sich uneingeschränkt in allen Synology-NAS nutzen und auch migrieren

SSDs von Drittherstellern:

- Lassen sich nicht migrieren

- Lassen sich weder für einen SSD-Cache noch ein SSD-Volume nutzen

- Teilweise neue Einschränkungen beim SSD-Cache auch in alten NAS

SSDs von Synology:

- Lassen sich uneingeschränkt in allen Synology-NAS als SSD-Cache und SSD-Volume nutzen

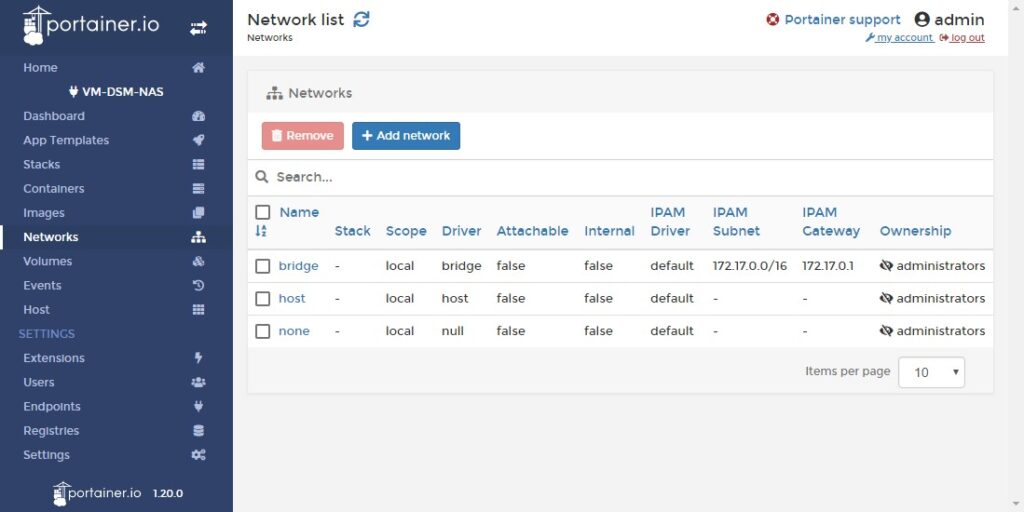

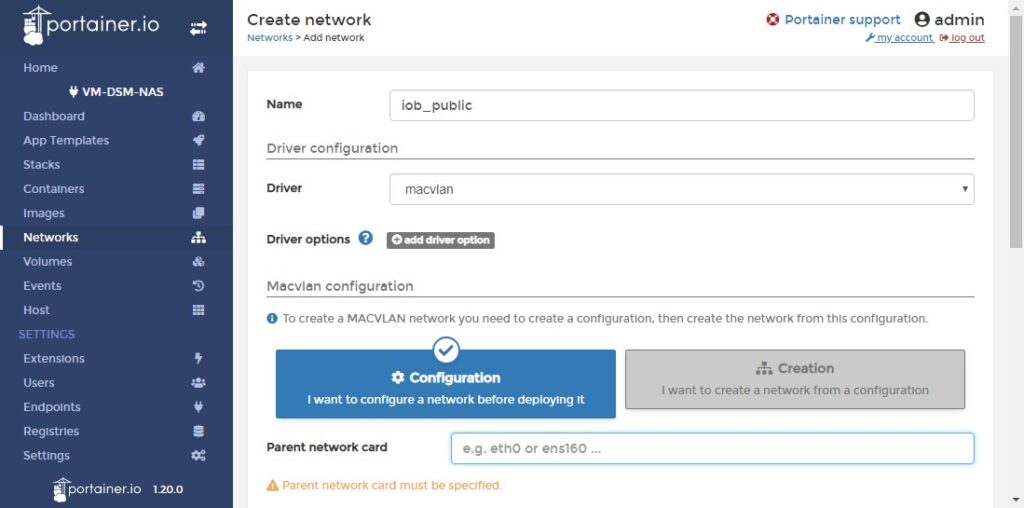

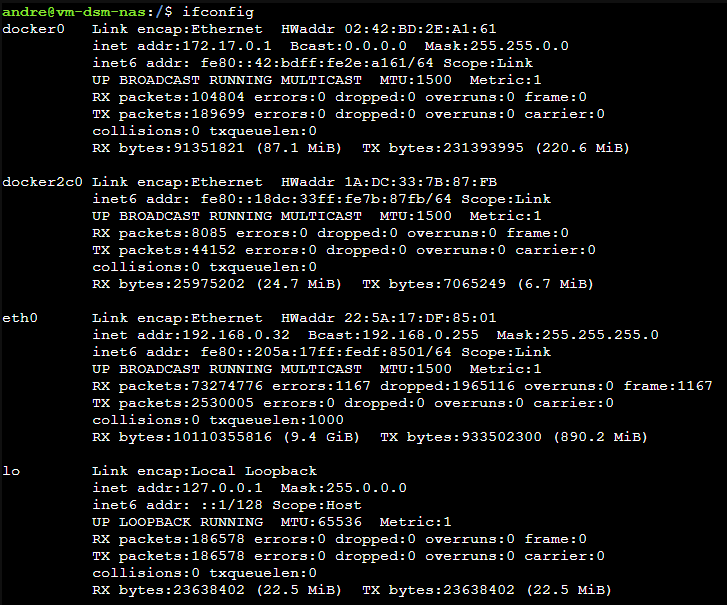

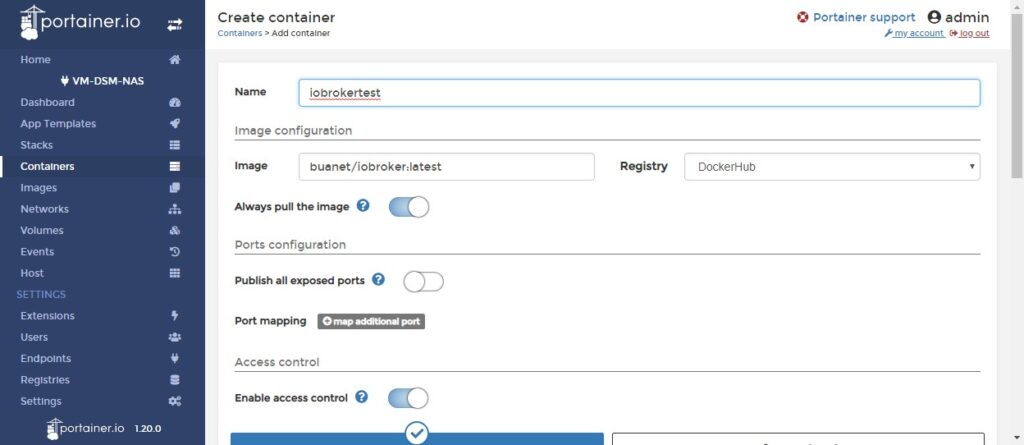

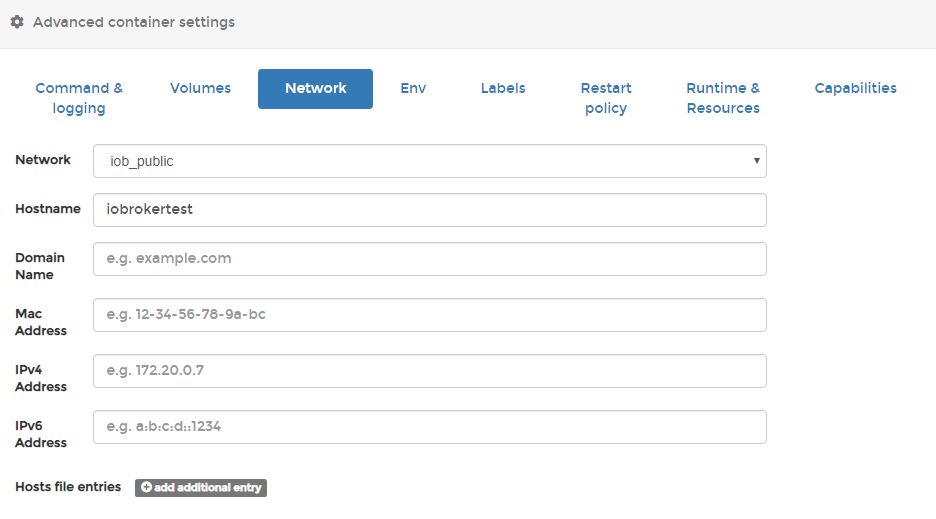

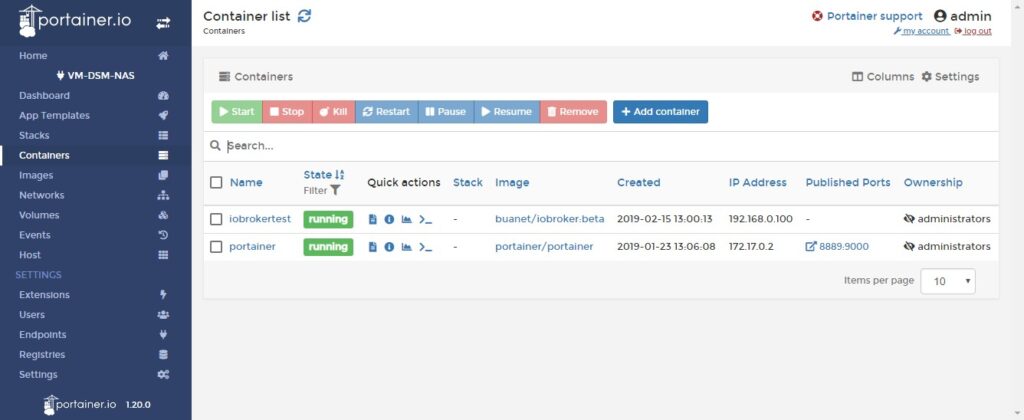

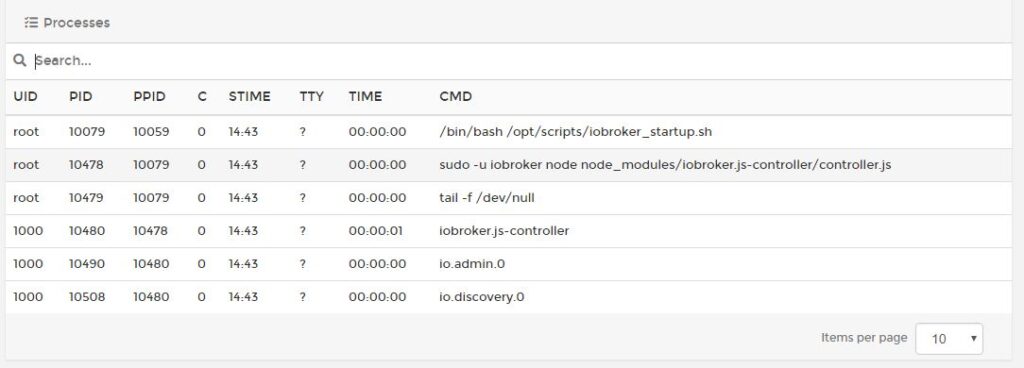

So lässt sich die Laufwerkssperre umgehen

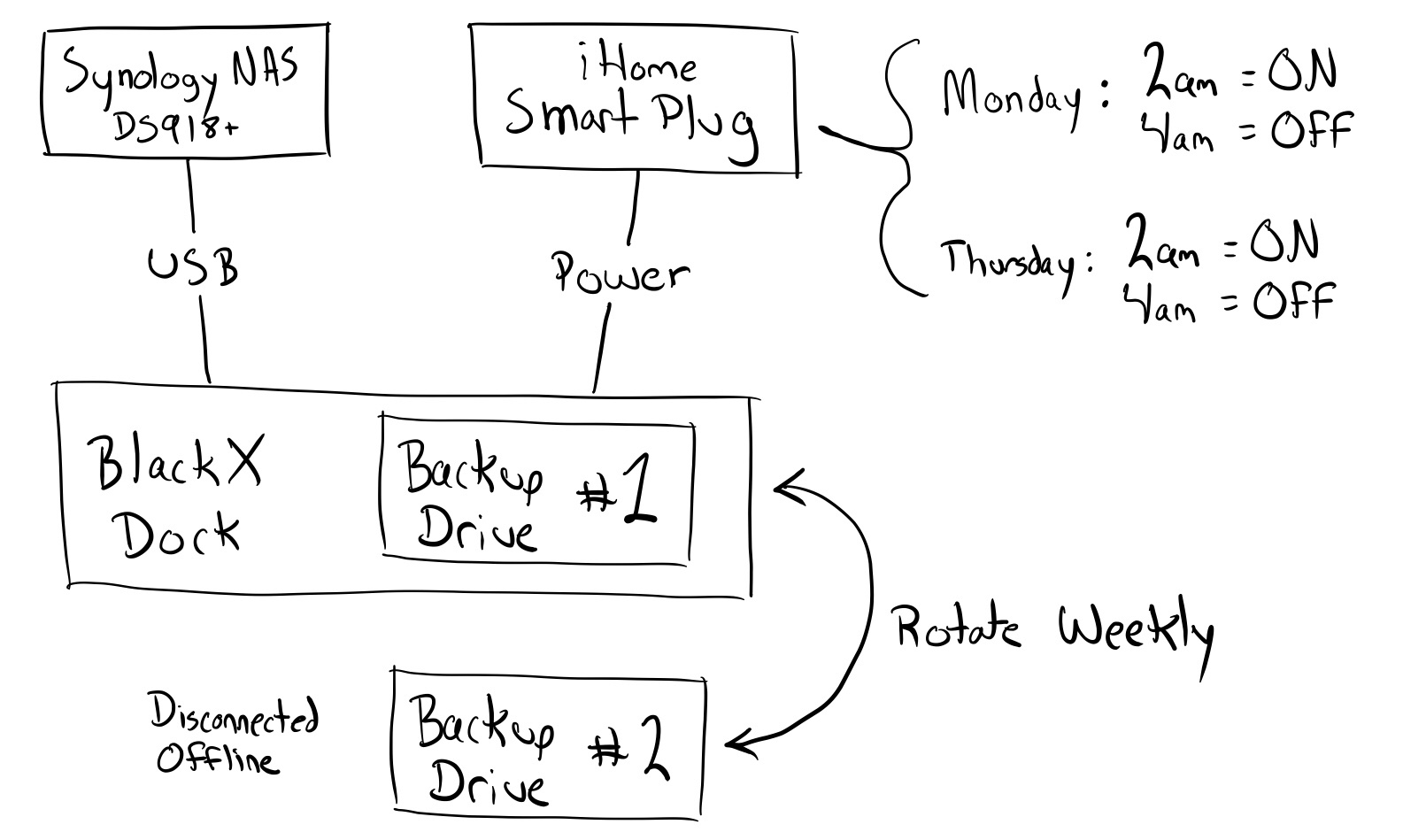

Doch für jede digitale Sperre gibt es auch einen Ausweg. Mit den neuen Limitierungen durch Synology sind bereits länger verfügbare Möglichkeiten zu ihrer Umgehung in den Fokus gerückt.

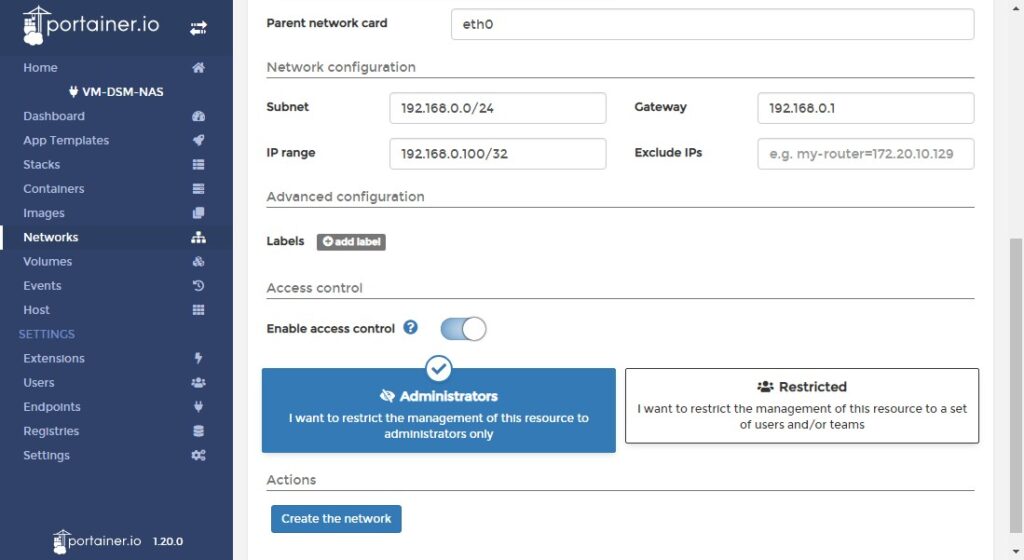

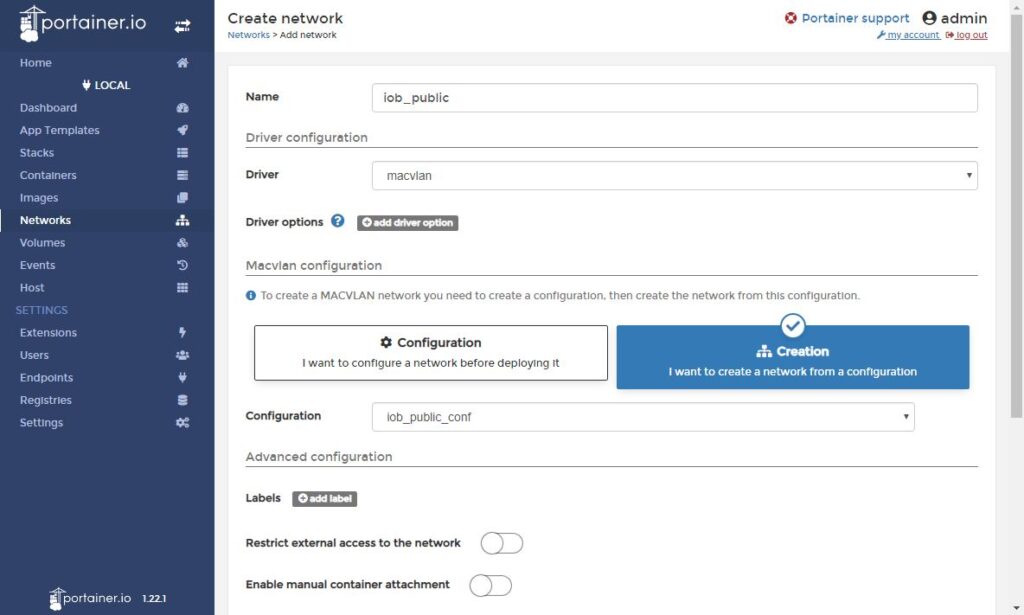

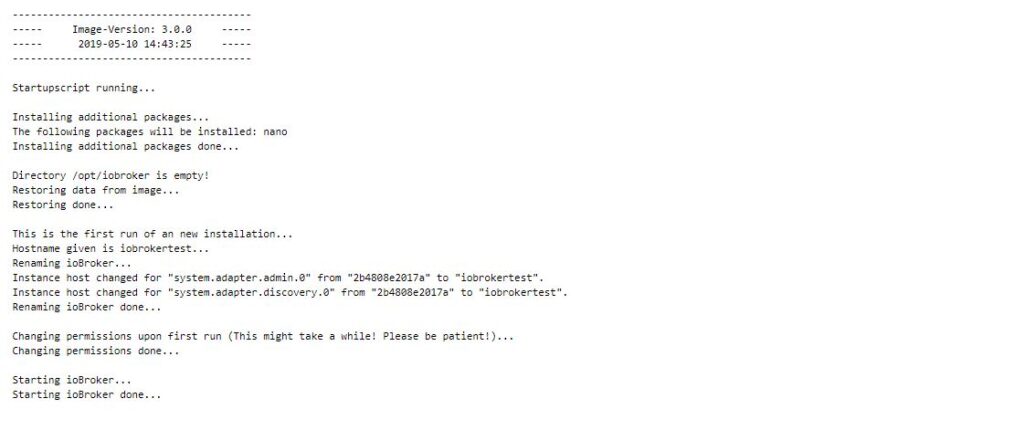

Denn auf den NAS von Synology ist lokal eine Kompatibilitätsdatenbank gespeichert, in der die zertifizierten Laufwerke gelistet sind. Diese lässt sich auch aktualisieren, sollten später weitere Laufwerke zertifiziert werden. Bei dieser Datenbank handelt es sich um eine Textdatei im JSON-Format im Verzeichnis /var/lib/disk-compatibility/ auf dem NAS mit dem Namen des jeweiligen NAS. Im Test mit der DS925+ heißt die Datenbank dementsprechend ds925+_host_v7.db.

Mit einem Skript, das man direkt auf dem NAS ausführen kann, lässt sich diese Datenbank um weitere Laufwerke ergänzen. Im Test problemlos funktioniert hat das auf GitHub verfügbare Skript Synology_HDD_db. Es prüft zunächst, welches NAS genutzt wird, um den Namen der zu editierenden Datenbank herauszufinden und fügt dann die derzeit im NAS verbauten Laufwerke dieser Datenbank hinzu, selbst wenn sie vorher nicht für die Nutzung im NAS freigegeben sind. Die Laufwerke, die im NAS genutzt werden sollen, müssen somit bereits im NAS eingesetzt sein, wenn das Skript ausgeführt wird.

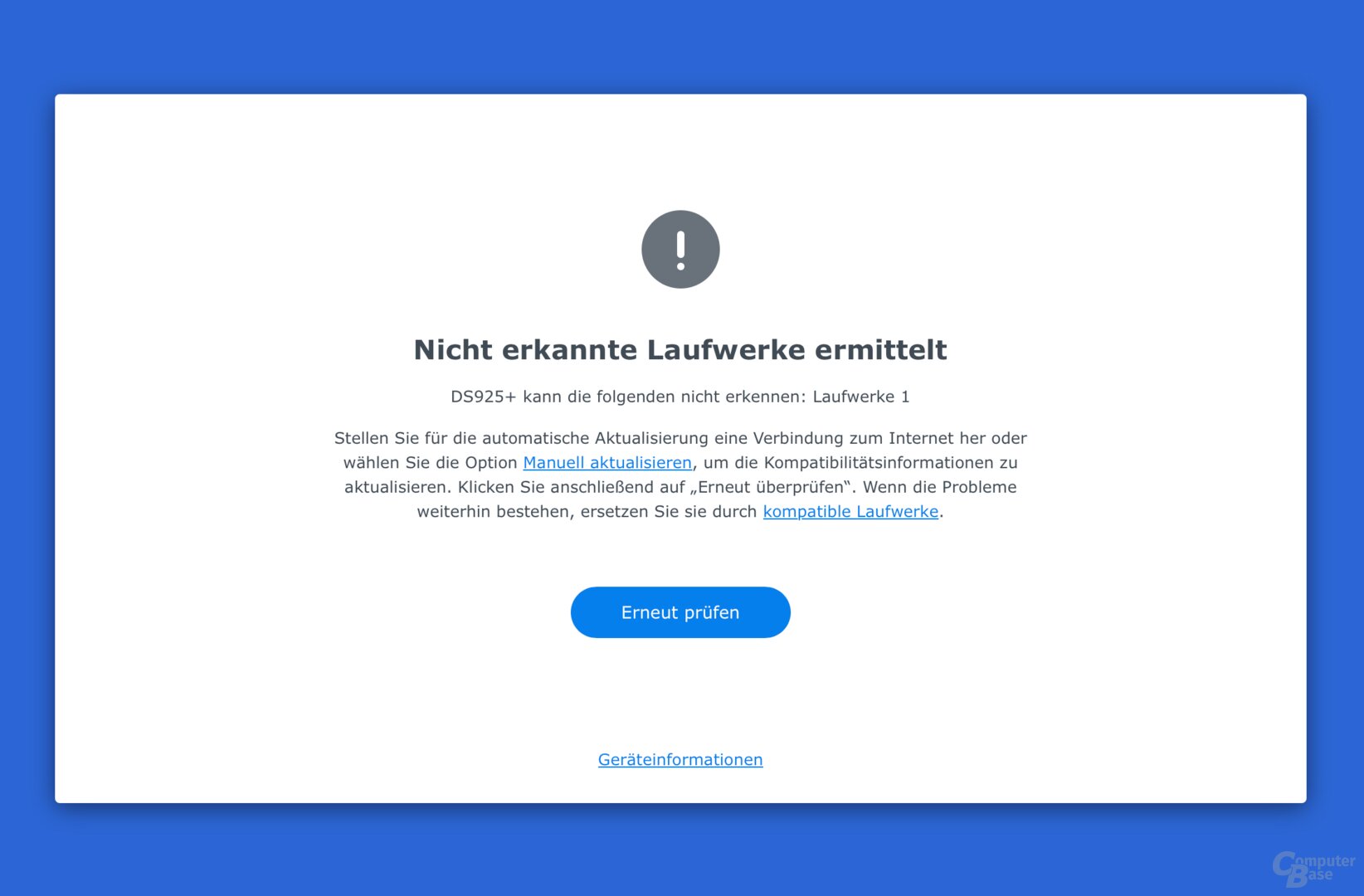

Bei der neuen Plus-Serie hat dieses Vorgehen nur einen Haken: Wie soll man ein Skript ausführen, wenn sich das NAS mit den nicht-zertifizierten Laufwerken gar nicht erst initialisieren lässt?

Die Ausgangssituation: Nicht-zertifizierte Laufwerke verhindern die Initialisierung des NAS

Die Ausgangssituation: Nicht-zertifizierte Laufwerke verhindern die Initialisierung des NAS

Auch hierfür gibt es einen Ausweg, der in einem eigenen Abschnitt zu den neuen Plus-Modellen auf GitHub genauer beschrieben und hier erläutert wird.

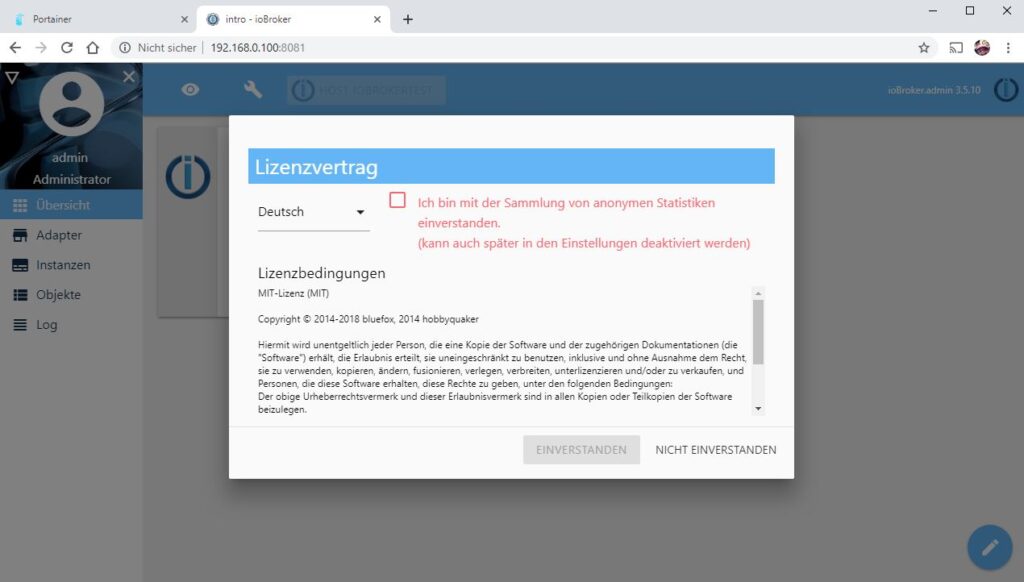

- Telnet auf dem NAS starten, indem http://<NAS-IP>:5000/webman/start_telnet.cgi im Webbrowser eingegeben wird.

- <NAS-IP> muss mit der IP-Adresse des Synology-NAS ersetzt werden.

- Das NAS liefert im Browser ein „{„success“: true}“ zurück.

- Einen Telnet-Client wie PuTTY öffnen und zur IP-Adresse oder den Servernamen SynologyNAS des NAS mit folgenden Daten verbinden:

- root als Benutzername

- 101-0101 als Passwort

- Folgenden Befehl ausführen: (als while-Schleife, falls DSM in einer VM läuft)

- while true; do touch /tmp/installable_check_pass; sleep 1; done

- Die Website des NAS aus Schritt 1 im Browser aktualisieren, nun kann der DSM installiert werden.

- In der Systemsteuerung des DMS unter „Terminal & SNMP“ Telnet und/oder SSH aktivieren.

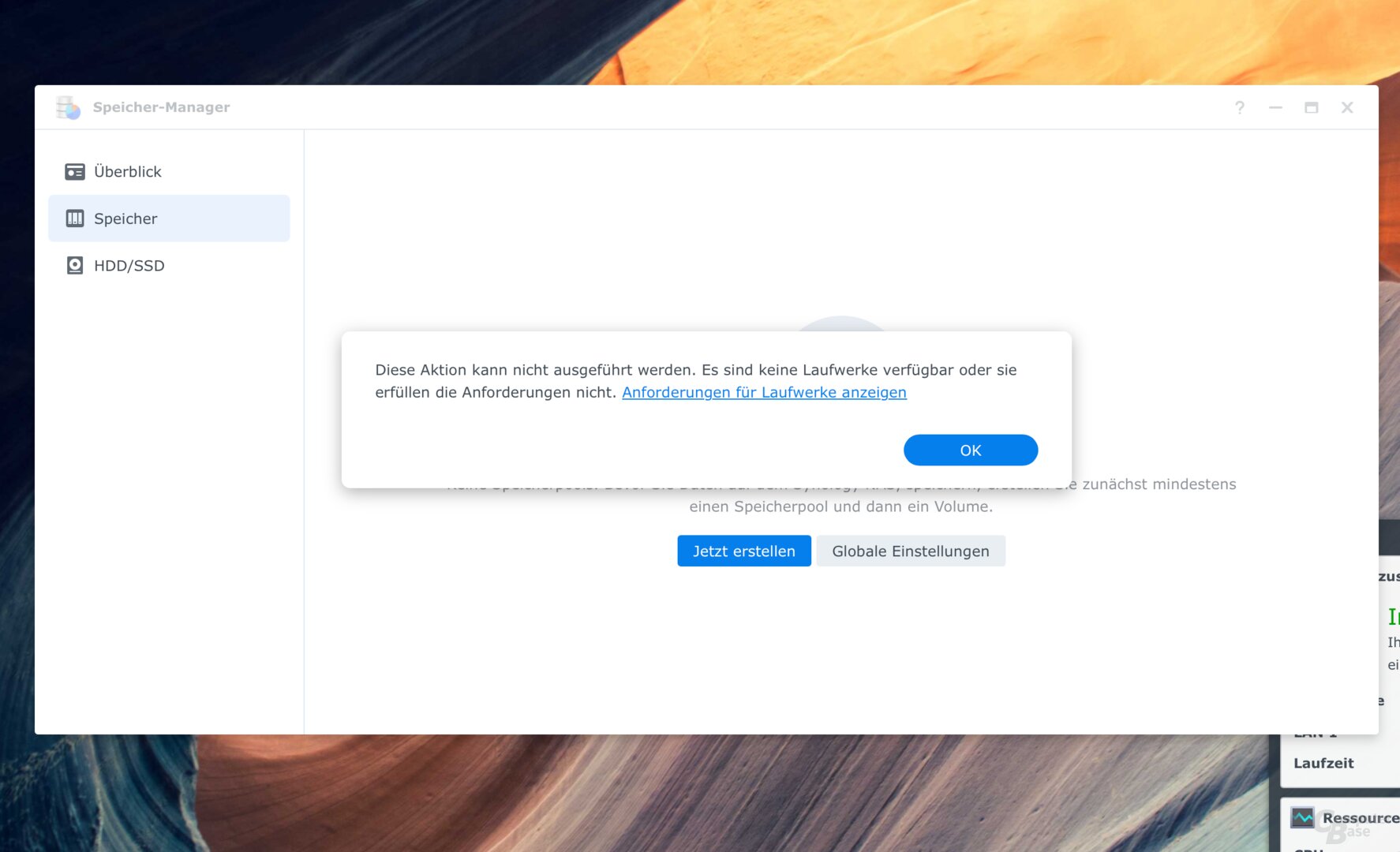

Zu diesem Zeitpunkt lässt sich mit den nicht-zertifizierten Laufwerken noch kein Speicherpool auf dem System erstellen, sie werden weiterhin als nicht unterstützt erkannt.

Nach Schritt 3 kann DSM installiert werden

Nach Schritt 3 kann DSM installiert werden Nach Schritt 3 kann DSM installiert werden

Nach Schritt 3 kann DSM installiert werden Nach Schritt 3 kann DSM installiert werden

Nach Schritt 3 kann DSM installiert werden Installiertes DSM auch ohne zertifizierte Laufwerke

Installiertes DSM auch ohne zertifizierte Laufwerke Ein Speicherpool kann aber noch nicht angelegt werden

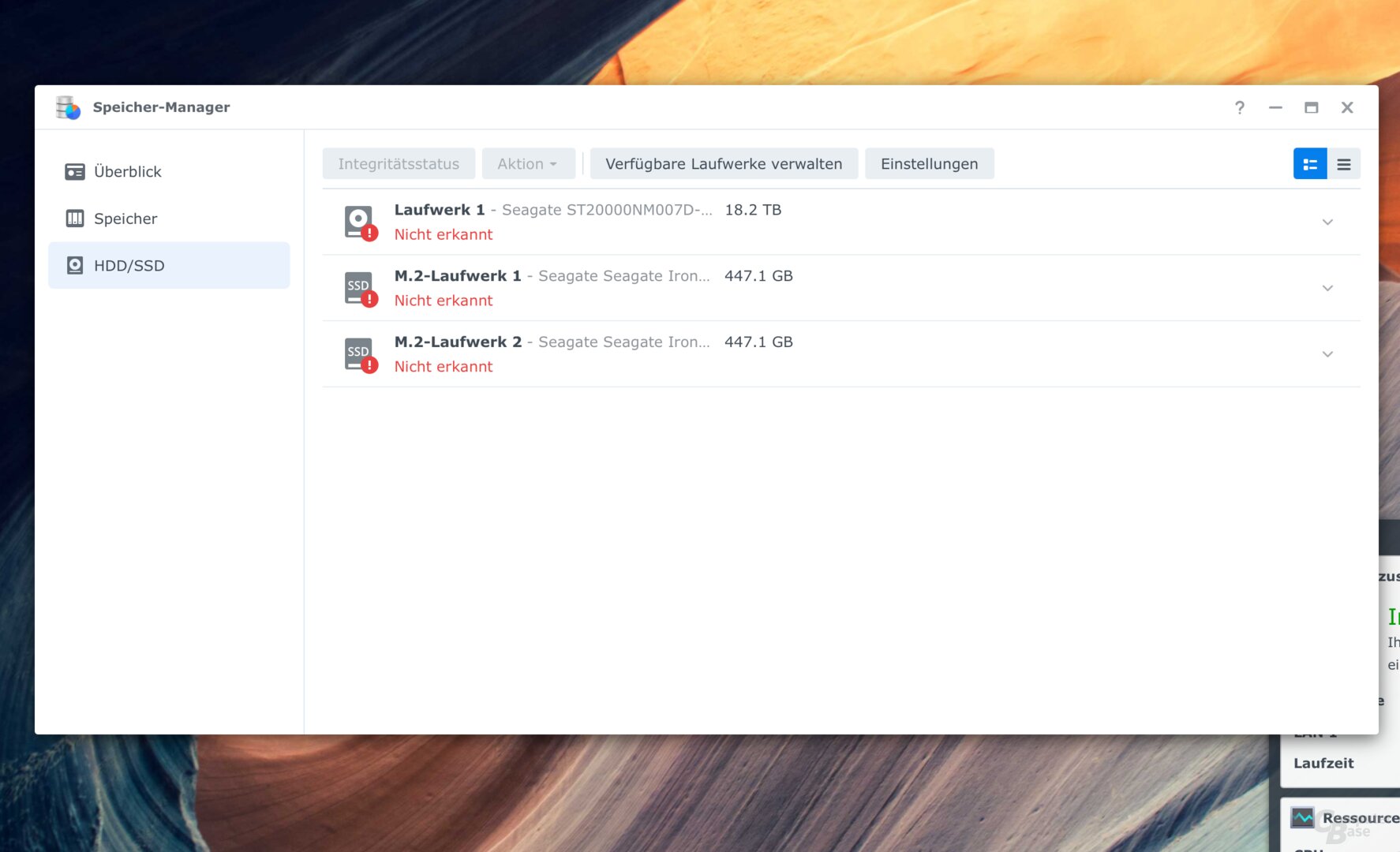

Ein Speicherpool kann aber noch nicht angelegt werden Die Laufwerke werden auch nach der Installation des DSM noch als „nicht erkannt“ eingestuft

Die Laufwerke werden auch nach der Installation des DSM noch als „nicht erkannt“ eingestuft

Versuche, nun mit „/usr/syno/bin/synosetkeyvalue“ in „/etc/synoinfo.conf“ den Wert „support_disk_compatibility“ auf „no“ zu ändern, haben im Test nicht mehr zum Erfolg geführt, wurden auf Reddit aber als möglicher Weg aufgezeigt.

Stattdessen wird nun ein Skript geladen und ausgeführt, das die verbauten Laufwerke im NAS zur Kompatibilitätsliste hinzufügt.

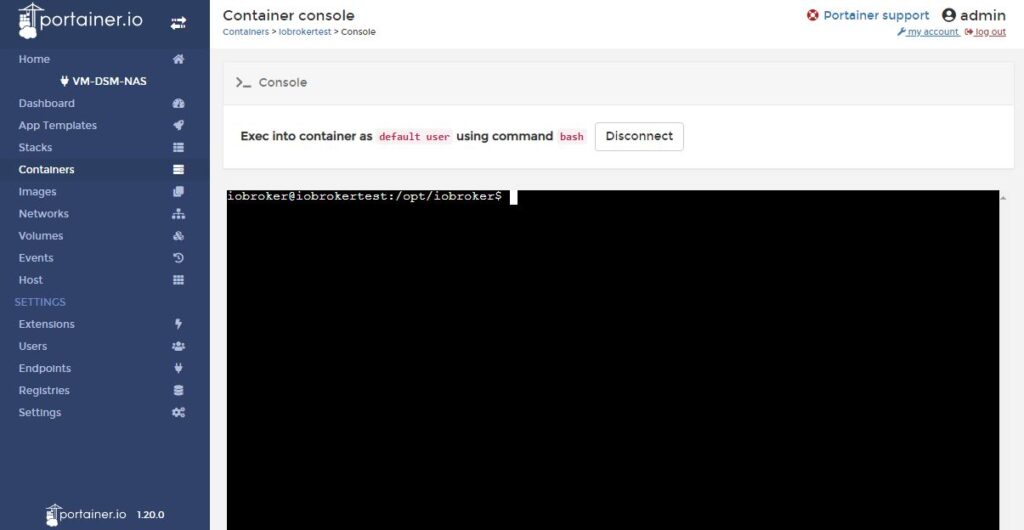

Aus diesem Grund wird sich nun wieder über SSH über die Windows-Eingabeaufforderung oder das Linux-Terminal mit dem NAS verbunden. Hierbei kommen nicht mehr die Login-Daten vom oberen Schritt zum Einsatz, sondern der bei der Installation des DSM selbst gewählte Benutzername mit entsprechendem Passwort.

- Über SSH mit folgendem Befehl mit dem NAS verbinden:

- ssh benutzername@NAS.local

- „benutzername“ ist der bei der Installation des DSM gewählte Benutzername, „NAS“ der bei der Installation gewählte Servername für das NAS im Netzwerk.

- Das Passwort des Benutzerkontos eingeben.

- Folgenden Befehl für root-Reche ausführen:

- sudo su –

- Erneut das Passwort des Benutzers eingeben.

- Folgenden Befehl ausführen, um ein Verzeichnis zu erstellen:

- mkdir -p /volume1/syno

- Mit folgendem Befehl in das Verzeichnis wechseln:

- cd /volume1/syno

- Mit folgendem Befehl das Skript in dieses Verzeichnis herunterladen:

- wget https://github.com/007revad/Synology_HDD_db/archive/refs/heads/main.zip -O syno_hdd_db.zip

- Mit folgendem Befehl das Skript entpacken:

- 7z x syno_hdd_db.zip

- Mit diesem Befehl in das entpackte Unterverzeichnis wechseln und Dateien auflisten:

- cd Synology_HDD_db-main && ls -ali

- Befehl ausführen, um mit dem Skript die Laufwerke in die Kompatibilitätsliste hinzuzufügen:

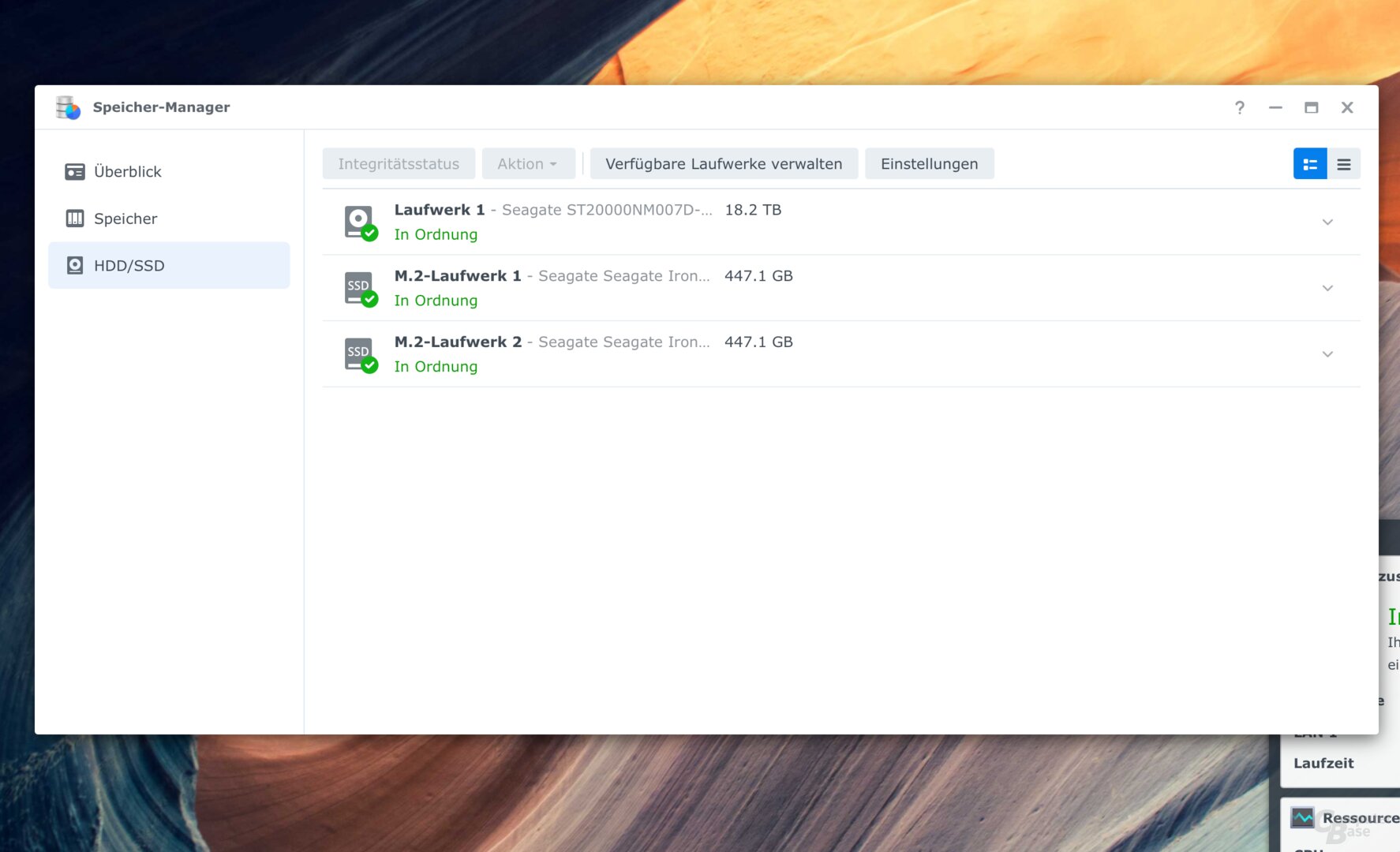

- ./syno_hdd_db.sh -nr

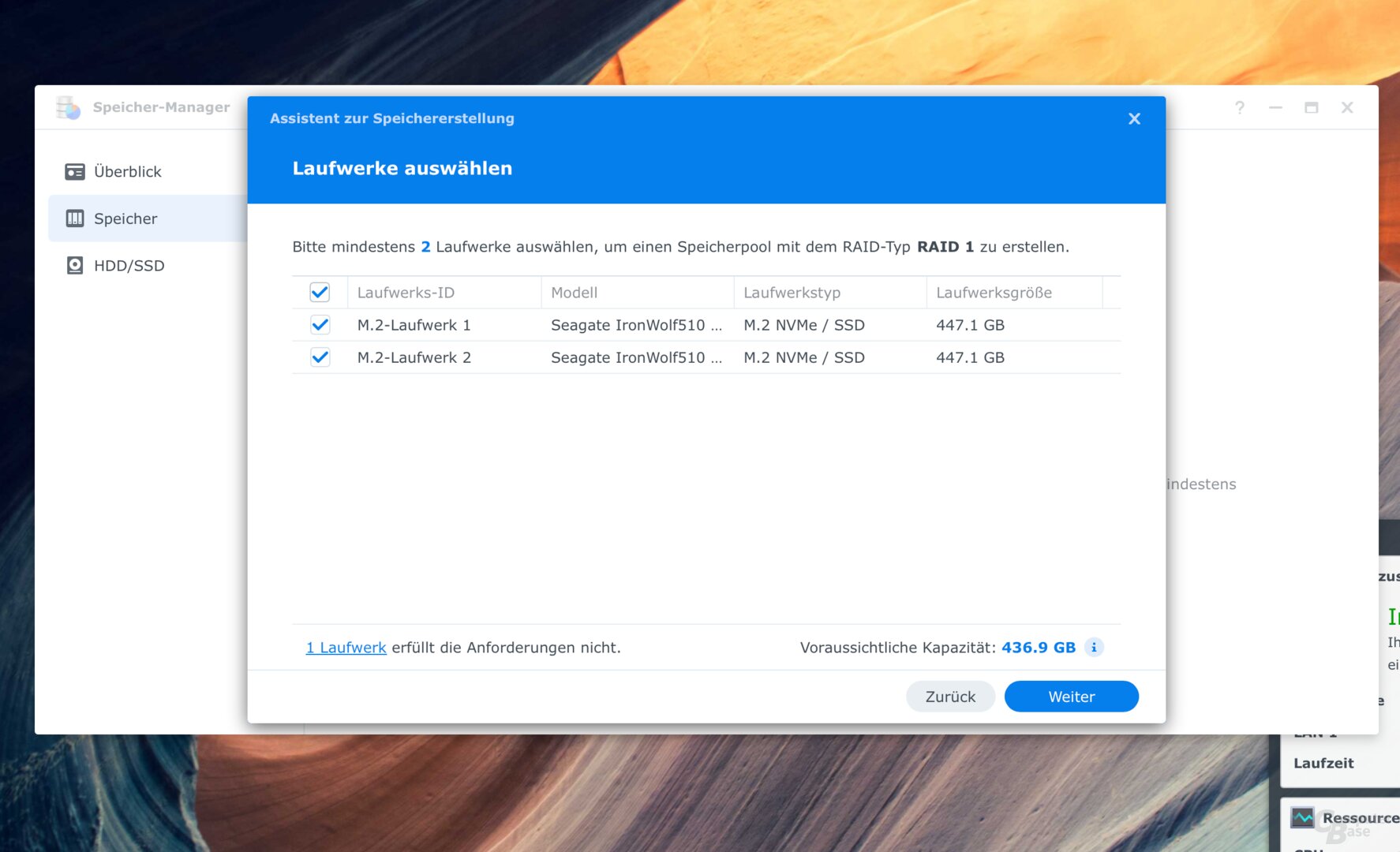

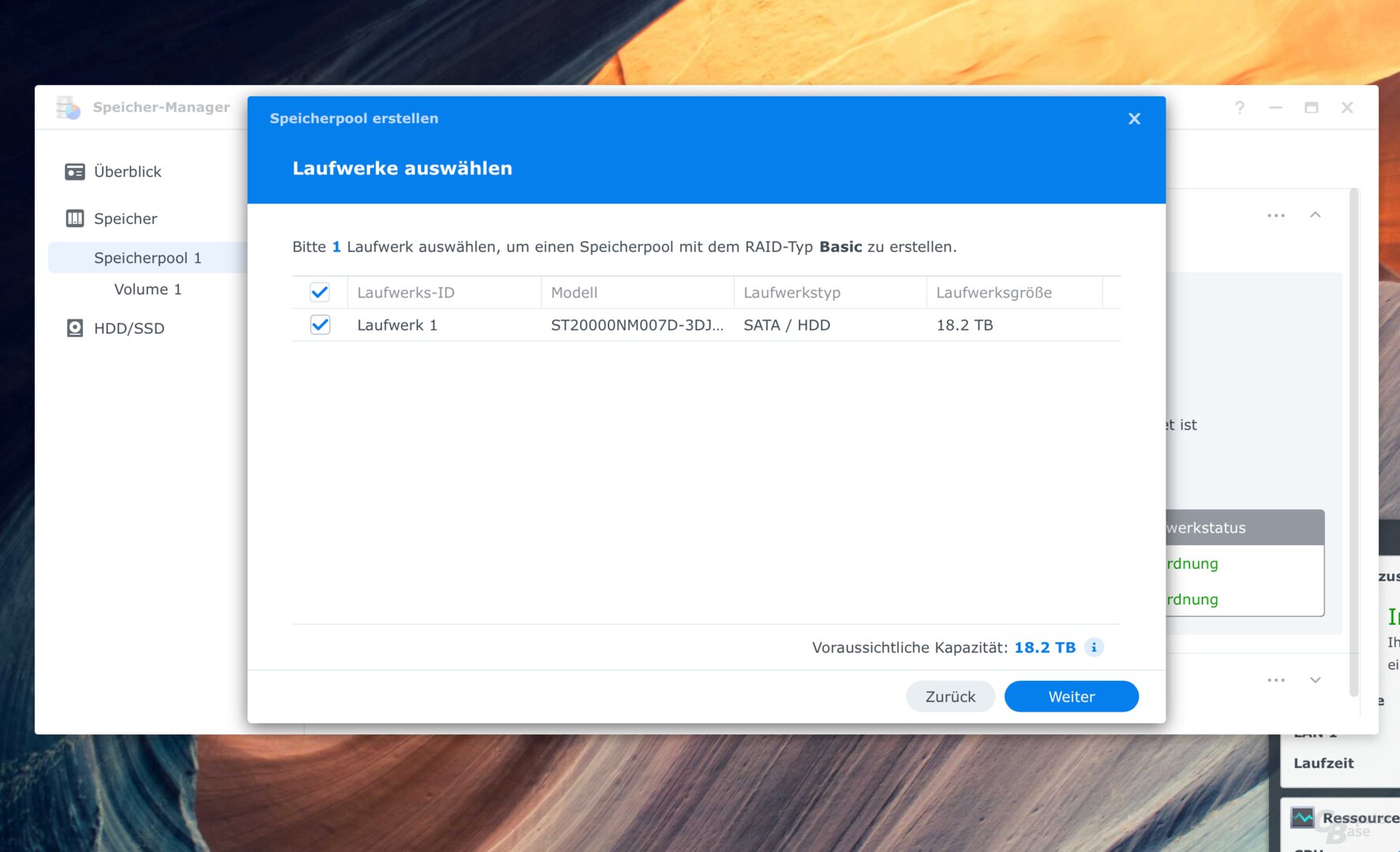

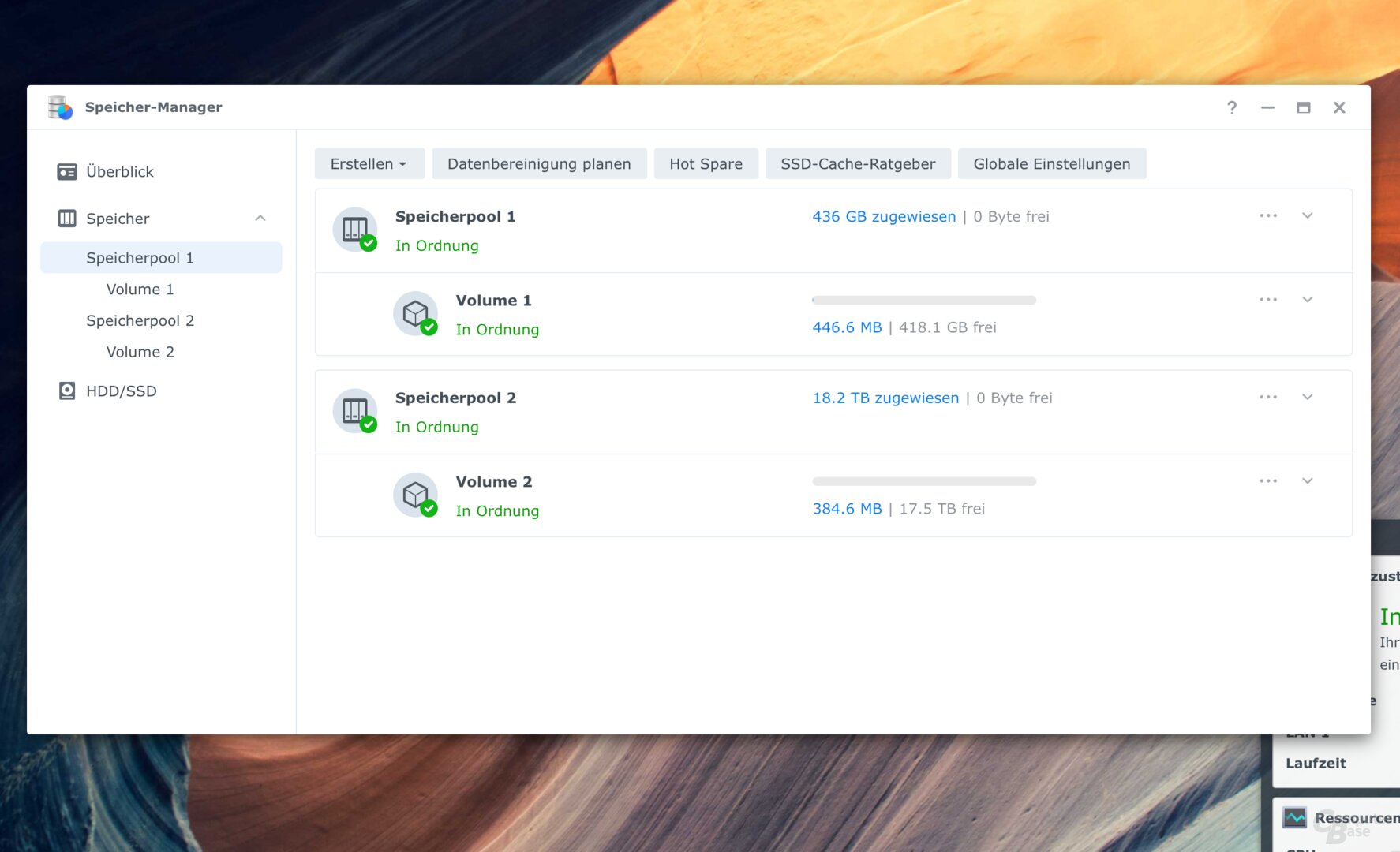

Nun werden die Laufwerke im Speicher-Manager des DSM als unterstützt angezeigt und es lässt sich problemlos ein Speicherpool aus einem oder mehreren Laufwerken auch im RAID erstellen. Auch M.2-SSDs lassen sich auf diese Weise zur Liste zertifizierter Laufwerke hinzufügen, so dass sie als SSD-Volume und SSD-Cache eingerichtet werden können.

Wurde das Skript ausgeführt, wechselt der Status auf „In Ordnung“

Wurde das Skript ausgeführt, wechselt der Status auf „In Ordnung“ Nun lässt sich uneingeschränkt ein Speicherpool einrichten

Nun lässt sich uneingeschränkt ein Speicherpool einrichten Auch die M.2-SSDs können als Speicherpool dienen

Auch die M.2-SSDs können als Speicherpool dienen

Ein erstellter Speicherpool sollte auch ein DSM-Update überstehen. Sollte dies einmal nicht der Fall sein, muss das Skript erneut ausgeführt werden. Der Entwickler Dave Russell empfiehlt deshalb, das Skript mit jedem Start des NAS automatisch neu auszuführen. Auf GitHub erläutert er, wie man dies über den Aufgabenplaner in der Systemsteuerung des DSM umsetzt.

Die zuvor verschmähte HDD kann jetzt ebenfalls genutzt werden

Die zuvor verschmähte HDD kann jetzt ebenfalls genutzt werden Das fertig eingerichtete NAS mit SSD- und HDD-Pools

Das fertig eingerichtete NAS mit SSD- und HDD-Pools

Die Gefahr, dass diese Methode von Synology irgendwann unterbunden wird, bleibt zudem. Getestet wurde diese Vorgehensweise mit einer DS925+ mit DSM 7.2.2-72806 Update 3.

Möchte man die vom Skript vorgenommen Änderungen zurücknehmen, kann als letzter Schritt aus obiger Liste folgender Befehl ausgeführt werden:

./syno_hdd_db.sh –restore

Was kosten die Laufwerke von Synology im Vergleich?

Wer diesen Aufwand und das Risiko scheut, dass diese Lösung irgendwann nicht mehr funktioniert, muss ab der 25er-Plus-Serie aktuell zwingend zu HDDs von Synology greifen. Und wer für das neue NAS ohnehin neue Laufwerke kauft, der sollte für uneingeschränkte Kompatibilität direkt zu den Laufwerken von Synology greifen. Abgesehen von der nicht mehr gegebenen Auswahl ist dies zumindest preislich auch nicht so gravierend, wie ein Blick auf die Modelle und Preise von Synologys HDDs zeigt.

Synology bietet verschiedene HDDs für NAS-Systeme an, die sich an verschiedene Enterprise-Zielgruppen richten. Die Bezeichnung folgt einer festgelegten Nomenklatur.

Nomenklatur der SSDs und HDDs von Synology

| H | AT | 5 | 3 | 00 | – 8T |

|---|---|---|---|---|---|

| Laufwerkstyp | Schnittstelle | Klasse | Formfaktor | Generation | Speicherkapazität |

| S = SSD H = HDD |

AT = SATA AS = SAS NV = NVMe |

3 = „Entry-level Enterprise“ 5 = „Mid-range Enterprise“ |

2 = 2,5 Zoll 3 = 3,5 Zoll 4 = M.2 2280 5 = M.2 22110 |

00, 10, 20 … | 480 GB, 960 GB, 8 TB … |

Die Laufwerke der HAT3300-Serie sind dabei die günstigsten und stellen den Einstieg dar. Die HAT5300-Enterprise-Serie ist hingegen deutlich teurer.

Die nachfolgende Tabelle enthält eine Auswahl von NAS-HDDs mit 4, 8, 16 und 20 TB Speicherkapazität, um die HDDs von Synology preislich mit der Konkurrenz von Seagate, WD und Toshiba vergleichen zu können.

| Modell | Kapazität | Preis |

|---|---|---|

| Synology HAT3300-4T | 4 TB | ab 112 Euro |

| Synology HAT3310-8T | 8 TB | ab 229 Euro |

| Synology HAT3310-16T | 16 TB | ab 345 Euro |

| Synology HAT5300-4T | 4 TB | ab 199 Euro |

| Synology HAT5310-8T | 8 TB | ab 321 Euro |

| Synology HAT5310-20T | 20 TB | ab 769 Euro |

| Seagate IronWolf ST4000VN006 | 4 TB | ab 93 Euro |

| Seagate IronWolf ST8000VN002 | 8 TB | ab 177 Euro |

| Seagate IronWolf ST16000VN001 | 16 TB | ab 359 Euro |

| Seagate IronWolf Pro ST4000NT001 | 4 TB | ab 124 Euro |

| Seagate IronWolf Pro ST8000NT001 | 8 TB | ab 190 Euro |

| Seagate IronWolf Pro ST20000NT001 | 20 TB | ab 399 Euro |

| Western Digital WD Red Plus WD40EFPX | 4 TB | ab 102 Euro |

| Western Digital WD Red Plus WD80EFPX | 8 TB | ab 177 Euro |

| Western Digital WD Red Plus WD161KFGX | 16 TB | ab 348 Euro |

| Western Digital WD Red Pro WD4005FFBX | 4 TB | ab 119 Euro |

| Western Digital WD Red Plus WD8005FFBX | 8 TB | ab 205 Euro |

| Western Digital WD Red Plus WD201KFGX | 20 TB | ab 459 Euro |

| Toshiba N300 HDWG740EZSTC | 4 TB | ab 105 Euro |

| Toshiba N300 MN10ADA800S | 8 TB | ab 172 Euro |

| Toshiba N300 HDWG51GUZSVA | 16 TB | ab 286 Euro |

| Toshiba N300 HDWG62AUZSVA | 20 TB | ab 313 Euro |

| Toshiba S300 Pro MD10ADA400EV | 4 TB | ab 118 Euro |

| Toshiba S300 Pro MD10ADA800V | 8 TB | ab 180 Euro |

| Toshiba Enterprise Capacity MG10-D MG10ADA400E | 4 TB | ab 143 Euro |

| Toshiba Enterprise Capacity MG10-D MG10ADA800E | 8 TB | ab 169 Euro |

Synologys HAT3300-Serie ist somit preislich im Handel durchaus konkurrenzfähig. Bei der HAT5300-Serie wird hingegen je nach Kapazität ein erheblicher Aufpreis fällig, den auch Prosumer kaum bereit sind zu zahlen. Wer bereits Laufwerke besitzt, die er gerne im neuen Plus-Modell von Synology nutzen möchte, dem bleibt hingegen nur der Weg über die Migration über ein älteres Synology-NAS, sofern er hierauf irgendwie Zugriff bekommen kann.

Content retrieved from: https://www.computerbase.de/artikel/storage/laufwerkssperre-synology-nas-umgehen.93009/.