Problem:

Sie betreiben einen SBS 2011 mit einem selbstsigniertem Zertifikat (z.B. weil der Server nur intern betrieben wird). Das erstellte (Webserver) Zertifikat hat eine Gültigkeitsdauer von 2 Jahren und steht vor dem Ablauf.

Im Systemprotokoll erhalten Sie u.a. folgende Meldungen:

- MSExchangeTransport (12018): Das STARTTLS-Zertifikat läuft in Kürze ab. Betreff: <Domain>, Fingerabdruck: <Schlüssel>, verbleibende Stunden: xxx. Führen Sie das Cmdlet “New-ExchangeCertificate“ aus, um ein neues Zertifikat zu erstellen.

- MSExchangeTransport (12017): Ein internes Transportzertifikat läuft in Kürze ab. Fingerabdruck: <Schlüssel>, verbleibende Stunden: xxx

Das Zertifikat stammt vom Webserver (IIS) und ist u.a. für OWA zuständig.

Lösung:

Um das Zertifikat für weitere zwei Jahre zu erneuern und im kompletten SBS 2011 synchronisiert zu bekommen, gehen Sie wie folgt vor:

- Öffnen Sie die SBS 2011 Konsole

- Gehen Sie dort auf Netzwerk und wählen Sie den Punkt Konnektivität

- Führen Sie unter Tasks den Punkt Internetadresse einrichten aus

- Lassen Sie den Wizard durchlaufen und tragen Sie die gleichen Daten wie zuvor ein

- Warten Sie, bis der Wizard fertig ist (kann einige Zeit dauern)

- Wenn der Wizard fertig ist und Sie nun das Zertifikat doppelt klicken, sollte dort der neue Gültigkeitszeitraum zu sehen sein (ab heute / bis in zwei Jahren)

Danach können Sie Ihren SBS 2011 wie gewohnt weiter verwenden.

Nachtrag:

Sollte Sie danach im Protokoll weiterhin Meldungen haben, dass das Zertifikat abgelaufen, oder nicht mehr gültig ist, machen Sie am besten folgendes:

- Löschen Sie zunächst in der Exchange Management Konsole das abgelaufene Zertifikat

- Öffnen Sie danach die zentrale Zertifikatverwaltung und sperren Sie das abgelaufene Zertifikat.

Durch die Sperrung haben Sie zusätzlich alles besser im Überblick.

Variante 2:

Wenn Sie den Einrichtungswizard nicht nutzen wollen, oder falls es dort zu einem Problem kam, können Sie versuchen die Zertifikate auch direkt über den IIS zu erneuern. Hierfür gehen Sie wie folgt vor:

- Im Menü Verwaltung öffnen Sie dem Internetinformationsdienste (IIS)-Manager

- Wählen Sie links Ihren Server aus (Domainserver)

- Rechts daneben (im Fenster mittig) sehen Sie nun diverse Symbole. Wählen Sie unterhalb von IIS den Punkt Serverzertifikate aus.

- Im darauf folgenden Fenster sehen Sie nun eine Übersicht aller Zertifikate. Wählen Sie hier nun das entsprechende Zertifikat aus! Achten Sie dabei auf Ablaufdatum und Fingerabdruck (Zertifikathash), damit Sie auch das richtige Zertifikat gewählt haben.

- Wählen Sie nun über das Aktionsmenü rechts, oder über das Kontextmenü der rechten Maustaste den Punkt Erneuern aus

- Wählen Sie den Punkt Vorhandenes Zertifikat erneuern aus, klicken Sie auf weiter und im nächsten Fenster auf Auswahl. Wählen Sie dort nun Zertifizierungsserver (Ihr Server) aus und klicken Sie auf Fertig.

Das Zertifikat sollte nun erneuert werden, was Sie direkt am neuen Ablaufdatum und dem neuen Hashwert sehen. Prüfen Sie dies aber bitte zusätzlich durch die Zertifizierungsstelle (unter Verwaltung), sowie innerhalb der Exchange-Verwaltungskonsole (unter Serverkonfiguration).

Damit die Zuweisungen für Remote Web und diverse Dienste noch stimmen, müssen Sie ggf. im Anschluss noch in der SBS Konsole unter Konnektivität das Webserverzertifikat, welches Sie verlängert haben, neu hinzufügen. Der Assistent regelt bei Bedarf dann den Rest.

Hinweis:

Sollte sich das Zertifikat nicht verlängern lassen (Anforderung abgelehnt o.ä.), bzw. nach der Verlängerung/Erneuerung der Zeitraum ungewöhnlich kurz sein, so müssen Sie ggf. zunächst das Zertifizierungsstellenzertifikat erneuern:

- Im Menü Verwaltung öffnen Sie die Zertifizierungsstelle

- Wählen Sie Ihre Zertifizierungsstelle

- Klicken Sie sie mit der rechten Maustaste an und wählen Sie Alle Aufgaben > Zertifizierungsstellenzertifikat erneuern

- Sollte nicht ein zwingender Grund vorliegen, können Sie den alten Signaturschlüssel behalten (nein anwählen)

- Zertifikat erneuern lassen

Danach können Sie mit den obigen Schritten fortfahren.

Server 2011 SBS Stammzertifikat erneuern

So installieren wir ein vertrauenswürdiges Zertifikat

- Wir bzw. der Kunde kauft ein SSL-Zertifikat.

- Wir öffnen die Windows SBS-Konsole.

- Klicken auf der Navigationsleiste auf Netzwerk, und dann auf Konnektivität.

- Klicken im Aufgabenbereich auf Vertrauenswürdiges Zertifikat hinzufügen und anschließend auf Weiter.

- Klicken auf Ich verfüge über ein Zertifikat von meinem Zertifikatanbieter, und dann auf Weiter.

- Fügen auf der Seite Vertrauenswürdiges Zertifikat importieren die Information ein, die wir vom Anbieter erhalten haben, oder navigieren zum Speicherort der Datei mit dem vertrauenswürdigen Zertifikat, und klicken dann auf Weiter.

- Dann klicken wir auf der Seite Die Zertifikatdatei wird installiert auf Fertig stellen.

Selbst erstelltes Zertifikat (nicht gekauft) durch reparieren verlängern

- Wir öffnen die Windows SBS-Konsole.

- Klicken auf der Navigationsleiste auf Netzwerk, und dann auf Konnektivität.

- Klicken im Aufgabenbereich auf Beheben von Netzwerkproblemen und starte den Assistent der Probleme im Netzwerk ausfindig macht.

- Am Ende lasen wir das abgelaufene Zertifikat automatisch reparieren.

- Unter Systemsteuerung – Verwaltung – Zertifizierungsstelle sieht man nun in “Ausgestellte Zertifikate” einen neuen Eintrag mit dem neu ausgestellten Zertifikat.

Abgelaufene Zertifikate am Small Business Server 2011 erneuern

Wenn Sie einen Small Business Server 2011 (SBS 2011) mit einem selbstsigniertem Zertifikat betreiben, hat dieses Zertifikat hat eine Gültigkeitsdauer von 2 Jahren und muss daher regelmäßig erneuert werden.

Im Ereignisprotokoll in den Anwendungen auf dem SBS2011 erhalten Sie u.a. folgende Meldungen:

- MSExchangeTransport (12018): Das STARTTLS-Zertifikat läuft in Kürze ab. Betreff: <Domain>, Fingerabdruck: <Schlüssel>, verbleibende Stunden: xxx. Führen Sie das Cmdlet “New-ExchangeCertificate“ aus, um ein neues Zertifikat zu erstellen.

- MSExchangeTransport (12017): Ein internes Transportzertifikat läuft in Kürze ab. Fingerabdruck: <Schlüssel>, verbleibende Stunden: xxx

- MSExchangeTransport (12016):Es ist kein gültiges SMTP-TLS-Zertifikat (Transport Layer Security) für den FQDN von ‚<Domain>‘ vorhanden. Das vorhandene Zertifikat für diesen FQDN ist abgelaufen. Die fortgesetzte Verwendung dieses FQDNs wird Nachrichtenübermittlungsprobleme verursachen. Ein neues Zertifikat, das den FQDN von ‚<Domain>‘ enthält, sollte so bald wie möglich auf diesem Server installiert werden. Sie können ein neues Zertifikat mithilfe des Tasks ‚New-ExchangeCertificate‘ erstellen.

- MSExchange Web Services (25): Das Exchange-Zertifikat ‚[Subject]

CN='<Domain>‘ [Thumbprint] läuft sehr bald ab - MSExchange Web Services (26): Das Exchange-Zertifikat ‚[Subject]

CN='<Domain>‘ [Thumbprint] läuft am <Datum und Uhrzeit> ab.

Um das abgelaufene Zertifikat am Small Business Server 2011 für weitere zwei Jahre zu erneuern und im kompletten SBS 2011 synchronisiert zu bekommen, gehen Sie wie folgt vor:

- Starten Sie die SBS 2011 Konsole

- Gehen Sie dort auf Netzwerk und wählen Sie den Punkt Konnektivität

- Führen Sie unter Tasks den Punkt Internetadresse einrichten aus

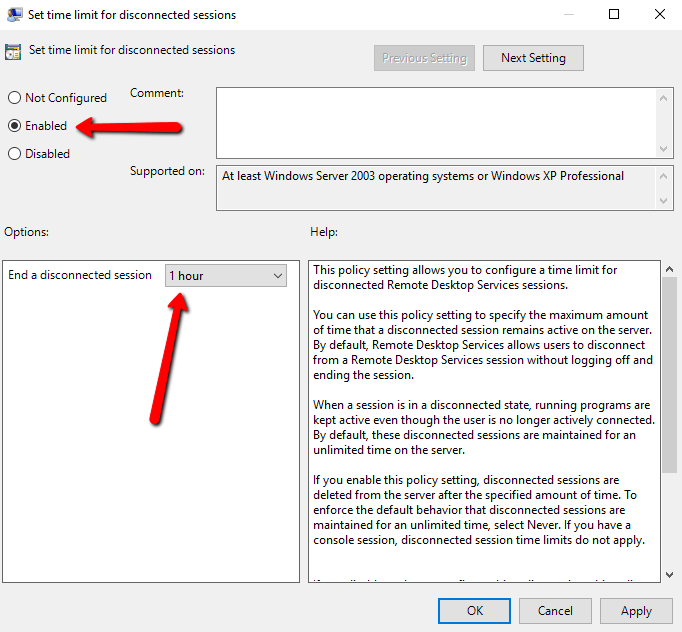

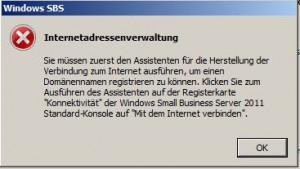

Sollten Sie den Fehler:

Angezeigt bekommen, so führen Sie zuerst unter Task den Punkt Mit dem Internet verbinden aus - Lassen Sie den Assistenten durchlaufen und tragen Sie die gleichen Daten wie zuvor ein

- Warten Sie, bis der Assistent fertig ist

- Wenn der Assistent fertig ist und Sie nun das Zertifikat mit einem doppelklick öffnen, sollte dort der neue Gültigkeitszeitraum angezeigt werden (von heute / bis in zwei Jahren)

Anschließend können Sie Ihren Small Business Server 2011 wie gewohnt verwenden. Ein Neustart ist nicht notwendig.

Variante 2:

Wenn Sie den Einrichtungsassistent nicht nutzen wollen, oder falls es dort zu einem Problem gekommen ist, können Sie versuchen die Zertifikate auch direkt über den IIS-Manager zu erneuern. Hierfür gehen Sie wie folgt vor:

- Im Menü Verwaltung öffnen Sie den Internetinformationsdienste (IIS)-Manager

- Wählen Sie links Ihren Server aus

- Rechts daneben (im Fenster in der Mitte) sehen Sie nun diverse Symbole. Wählen Sie unterhalb von IIS den Punkt Serverzertifikate aus.

- Im darauf folgenden Fenster sehen Sie nun eine Übersicht aller Zertifikate. Wählen Sie hier nun das entsprechende Zertifikat aus! Achten Sie dabei auf das Ablaufdatum und Fingerabdruck (Zertifikathash), damit Sie auch das richtige Zertifikat ausgewählt haben.

- Wählen Sie nun über das Aktionsmenü rechts, oder über das Kontextmenü der rechten Maustaste den Punkt Erneuern aus

- Wählen Sie den Punkt Vorhandenes Zertifikat erneuern aus, klicken Sie auf weiter und im nächsten Fenster auf Auswahl. Wählen Sie dort nun Zertifizierungsserver (Ihr Server) aus und klicken Sie auf Fertig.

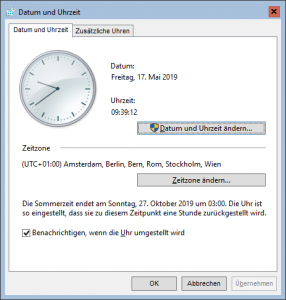

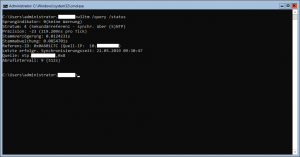

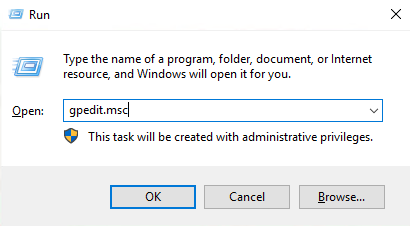

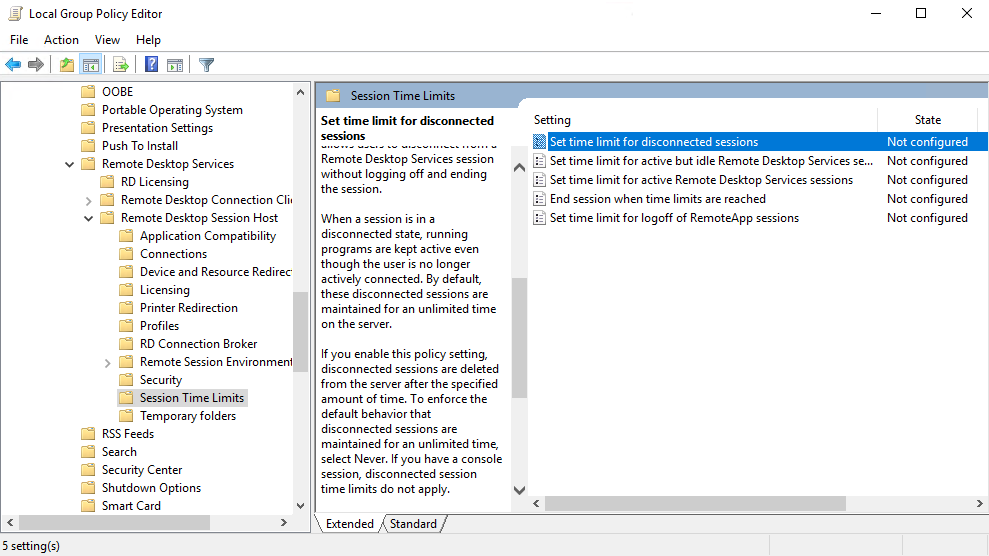

Solltet Ihr bei diesem Vorgang den Fehler: „Die Zertifikatsanforderung wurde an die Online-Zertifizierungsstelle gesendet, das Zertifikat jedoch nicht ausgestellt.

Die Anforderung wurde abgelehnt.“ erhalten, so können Sie versuchen die Uhrzeit auf Ihrem Server auf das Datum vor dem Ablauf des Zertifikates zurückzusetzen. In einigen Fällten konnte so dieses Problem umgangen werden.

Das Zertifikat sollte nun erneuert werden, was Sie direkt am neuen Ablaufdatum sowie dem neuen Hashwert sehen können. Überprüfen Sie dies jedoch bitte zusätzlich noch durch die Zertifizierungsstelle (unter Verwaltung), sowie innerhalb der Exchange-Verwaltungskonsole (unter Serverkonfiguration).

Damit die Zuweisungen für Remote Web und diverse Dienste noch stimmt, müssen Sie gegebenenfalls im Anschluss noch in der SBS Konsole unter Konnektivität das Webserverzertifikat, welches Sie verlängert haben, neu hinzufügen. Der Assistent regelt bei Bedarf dann den Rest.

Variante 3:

Sollten die beiden Varianten nicht funktionieren, so können Sie noch einen Assistenten starten. Gehen Sie dazu wie folgt vor:

- Starten Sie die SBS 2011 Konsole

- Gehen Sie dort auf Netzwerk und wählen Sie den Punkt Konnektivität

- Führen Sie unter Tasks den Punkt Beheben von Netzwerkproblemen aus

- Überprüfen Sie dass der Haken bei Das selbst ausgegebene Zertifikat ist abgelaufen gesetzt ist und lassen Sie den Wizard durchlaufen

Sollten Sie einen Exchange 2007 oder einen Small Business Server 2008 im Einsatz haben, dann schauen Sie einmal hier vorbei: msxfaq.de

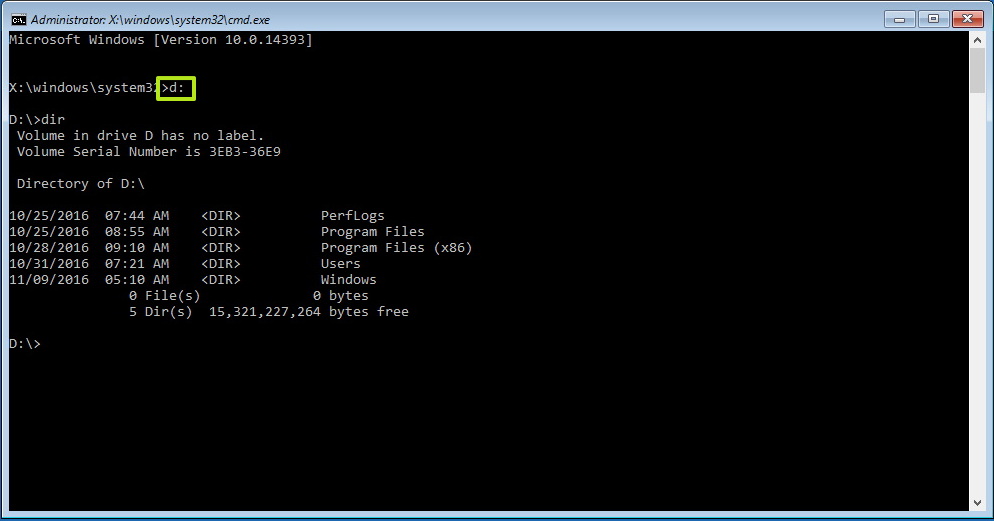

Command Prompt in Advanced startup

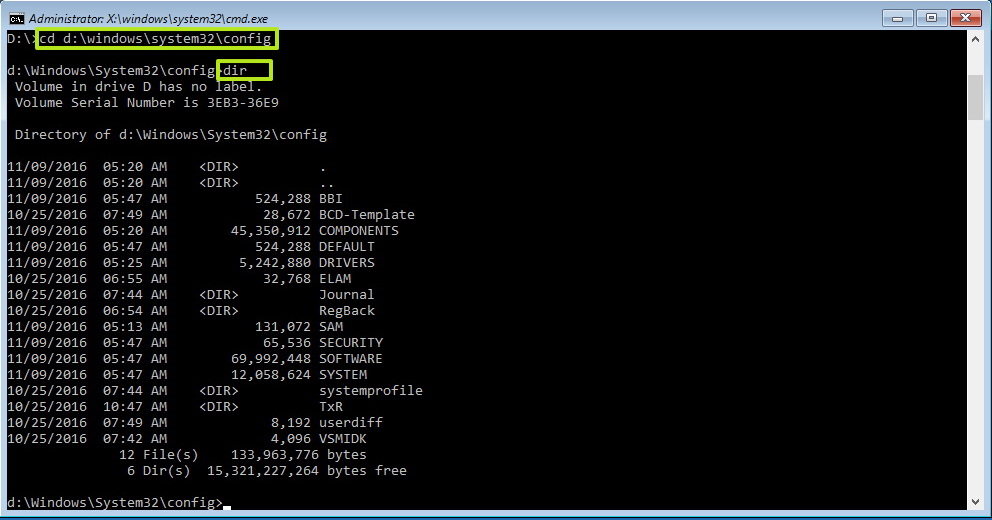

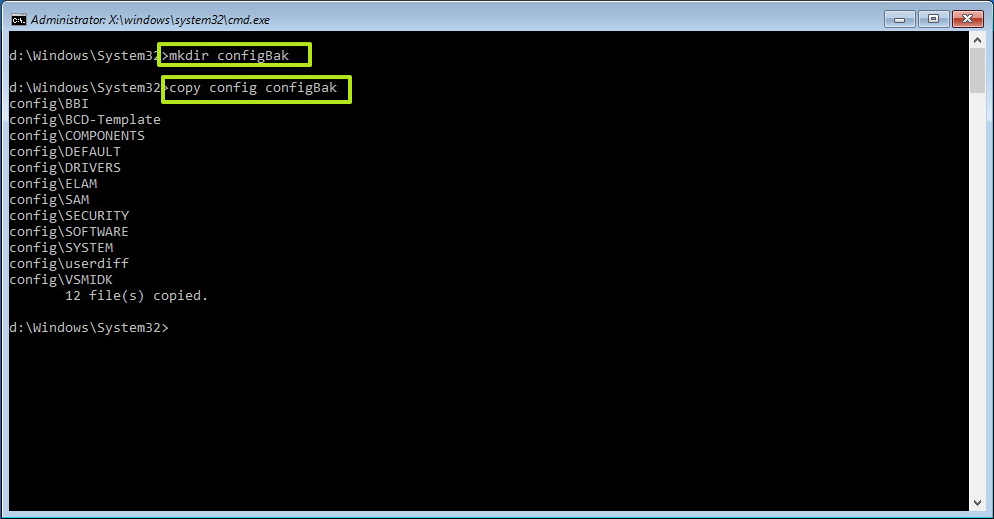

Command Prompt in Advanced startup Windows 10 Config folder

Windows 10 Config folder Making a backup copy of the Registry on Windows 10

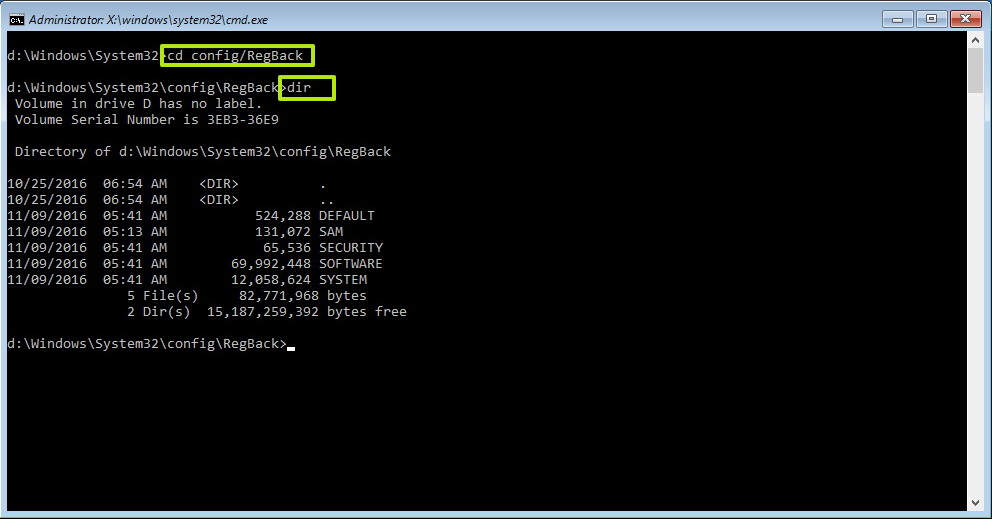

Making a backup copy of the Registry on Windows 10 RegBack folder content

RegBack folder content

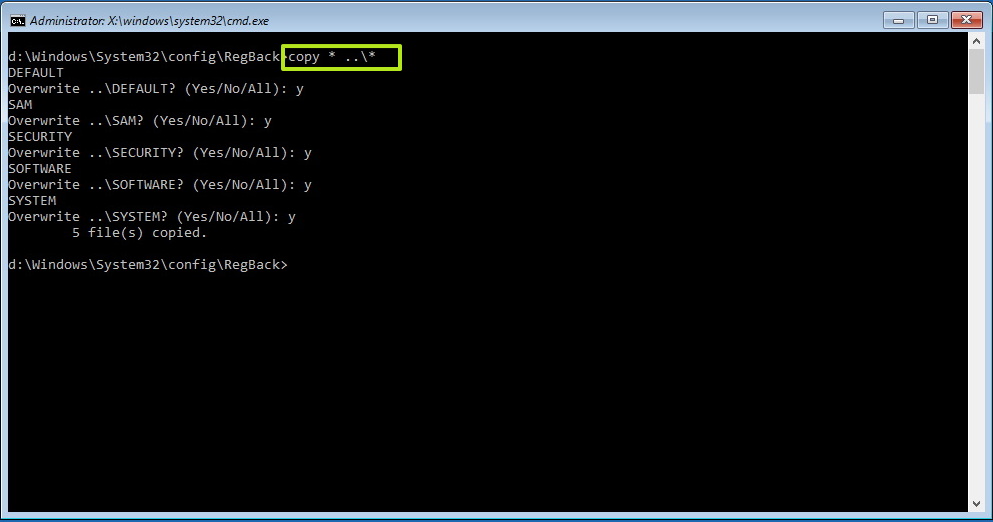

Restoring Registry from its backup on Windows 10

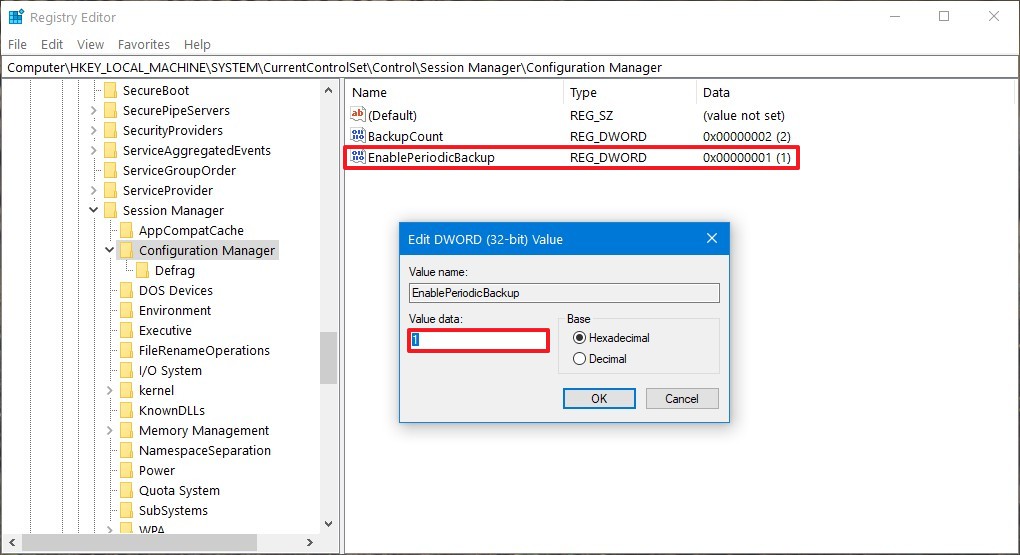

Restoring Registry from its backup on Windows 10 Configuration Manager registry

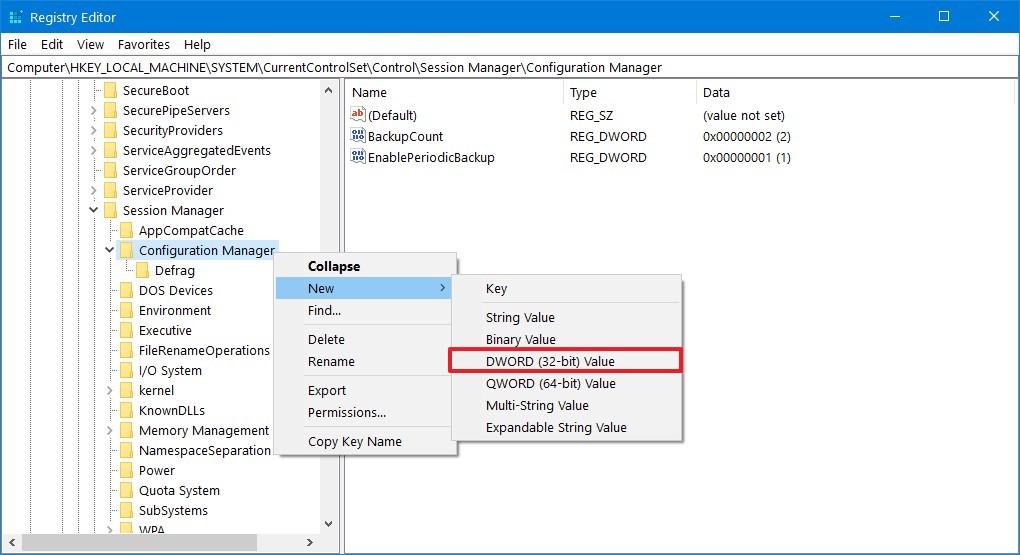

Configuration Manager registry Configuring EnablePeriodicBackup for automatic Registry backups on Windows 10

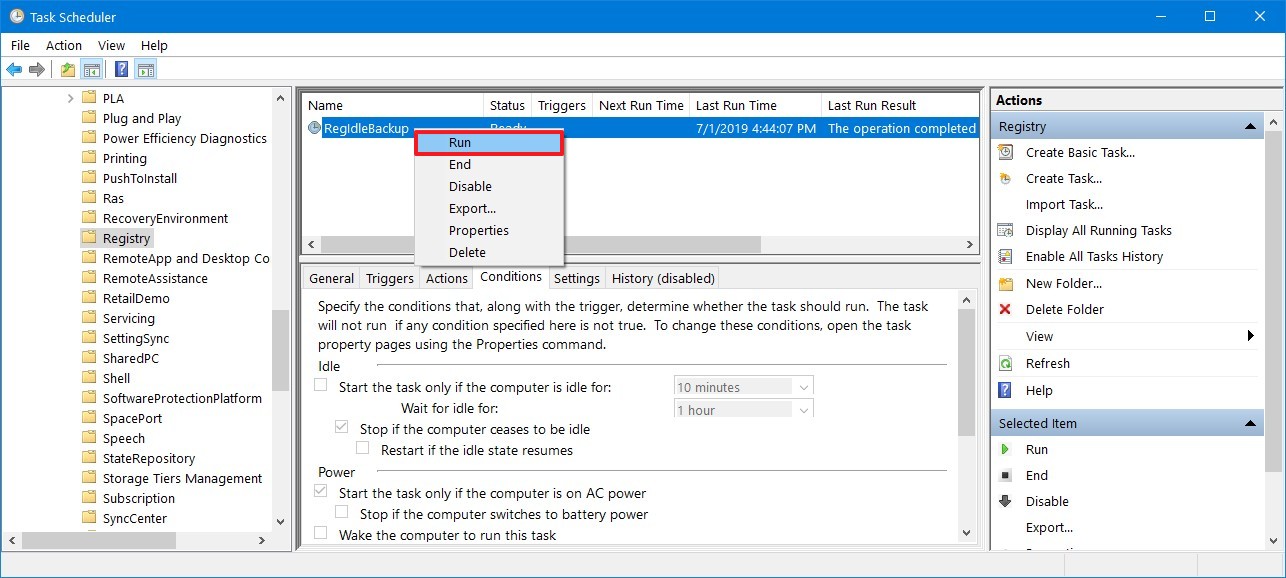

Configuring EnablePeriodicBackup for automatic Registry backups on Windows 10 Running RegIdleBackup task on Windows 10

Running RegIdleBackup task on Windows 10